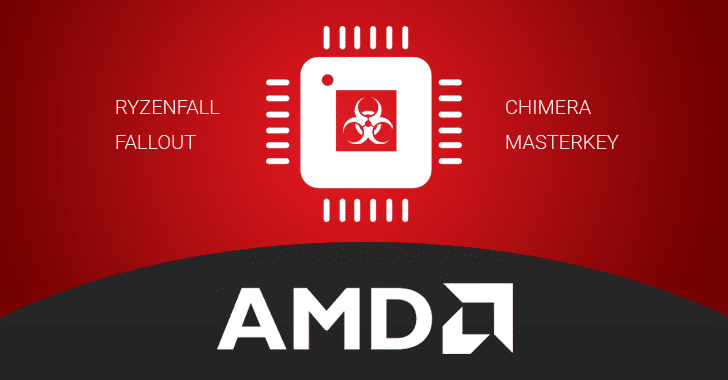

AMD Ryzen和EPYC处理器发现13个关键缺陷

发布时间:2022-09-27 01:40:43 596

相关标签: # 研究# 设备# 攻击# 信息# 软件

这些所谓的漏洞分为四类,RYZENFALL、FALLOUT、CHIMERA和MASTERKEY,并威胁运行易受攻击的AMD Ryzen、Ryzen Pro、Ryzen Mobile或EPYC处理器的各种服务器、工作站和笔记本电脑。

此外,研究人员还声称在Ryzen芯片组内发现了两个可利用的制造商后门,攻击者可以利用它们在芯片内注入恶意代码。

虽然AMD目前正在调查这些缺陷的准确性,但安全公司Trail of Bits的创始人丹·圭多(Dan Guido)已经独立确认,AMD的所有13个缺陷都是准确的,并按照本文所述工作。他很早就获得了完整的技术细节和PoC漏洞。

以下是所有漏洞的简要说明:

RYZENFALL(v1、v2、v3、v4)AMD五、无懈可击

这些缺陷存在于AMD安全操作系统中,并影响Ryzen安全处理器(workstation/pro/mobile)。

据研究人员称,RYZENFALL漏洞允许在Ryzen Secure处理器上执行未经授权的代码,最终让攻击者访问受保护的内存区域,将恶意软件注入处理器本身,并禁用SMM保护以防止未经授权的BIOS刷新。

攻击者还可以使用RYZENFALL绕过Windows Credential Guard窃取网络凭据,然后使用窃取的数据传播到该网络中的其他计算机(甚至是高度安全的Windows公司网络)。

RYZENFALL还可以与另一个名为MASTERKEY(详见下文)的问题相结合,在安全处理器上安装持久性恶意软件,“让客户面临隐蔽和长期工业间谍的风险”。

沉降物(v1、v2、v3)AMD五、无懈可击

这些漏洞存在于EPYC secure processor的引导加载程序组件中,允许攻击者读取和写入受保护的内存区域,例如SMRAM和Windows Credential Guard隔离内存。辐射攻击只会影响使用AMD EPYC安全处理器的服务器,并可能被用来向VTL1注入持久性恶意软件,安全内核和独立用户模式(IUM)在VTL1中执行代码。

研究人员说:“EPYC服务器正在被整合到世界各地的数据中心,包括百度和微软Azure云。AMD最近宣布,EPYC和Ryzen嵌入式处理器将作为任务关键型航空航天和国防系统的高安全解决方案销售”。

“我们敦促安全界深入研究这些设备的安全性,然后再允许它们进入可能危及生命的关键任务系统”。

奇美拉(v1,v2)AMD五、无懈可击

这两个漏洞实际上隐藏在AMD的Promontory芯片组中,该芯片组是所有Ryzen和Ryzen Pro工作站的组成部分。

由于WiFi、网络和蓝牙流量流经芯片组,攻击者可以利用芯片组的中间人对您的设备发起复杂的攻击。

研究人员说:“这反过来可能会允许基于固件的恶意软件完全控制系统,但众所周知,很难检测或删除。这种恶意软件可以通过直接内存访问(DMA)来操纵操作系统,同时对大多数端点安全产品保持弹性”。根据研究人员的说法,通过监听流经芯片组的USB通信,攻击者可以看到受害者在受感染计算机上输入的所有信息,从而实现一个秘密键盘记录器。

研究人员警告说:“由于后者已被制造到芯片中,直接修复可能不可能,解决方案可能涉及变通或召回”。

万能钥匙(v1、v2、v3)AMD五、无懈可击

EPYC和Ryzen(workstation/pro/mobile)处理器中的这三个漏洞可使攻击者绕过硬件验证引导,通过恶意更新重新刷新BIOS,并渗透到安全处理器以实现任意代码执行。与RYZENFALL和FALLOUT一样,MASTERKEY还允许攻击者在AMD Secure Processor内安装隐蔽和持久的恶意软件,“在内核模式下以尽可能高的权限运行”,并绕过Windows Credential Guard以方便网络凭据盗窃。

MASTERKEY漏洞还允许攻击者禁用固件可信平台模块(fTPM)和安全加密虚拟化(SEV)等安全功能。

值得注意的是,所有这些漏洞都需要对目标系统进行低权限访问,或者在某些情况下需要管理才能工作。

CTS实验室的研究人员只花了24小时让AMD团队查看所有漏洞,并在公开其详细信息之前做出回应—;对于任何公司来说,正确理解和修补关键级别的问题都非常快。

所以,让我们拭目以待,看看该公司何时会提出解决方案,尽管研究人员表示,可能需要“几个月”才能解决所有问题。

有关这些漏洞的更多详细信息,请参阅CTS-Lab发布的题为“AMD处理器的严重安全建议”的论文[PDF]。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报