流行传输BitTorrent客户端存在漏洞,黑客可以远程控制你的电脑

发布时间:2022-09-26 04:38:06 376

相关标签: # 漏洞# 研究# 服务器# 补丁# 软件

谷歌的Project Zero漏洞报告团队已经发现了该漏洞,其研究人员之一塔维斯·奥曼迪(Tavis Ormandy)也发布了一个概念验证攻击—;在初次报告发布40天后。

通常情况下,Project Zero团队会在向受影响的供应商报告漏洞90天后或直到供应商发布补丁后才披露漏洞。

然而,在这种情况下,Project Zero研究人员在实际时限前50天披露了该漏洞,因为传输开发商未能应用研究人员一个多月前提供的现成补丁。

奥曼迪在周二发布的一份公开报告中说:“我发现传输开发者没有在他们的私人安全列表上做出回应,这让我很沮丧。我建议将其公开,以便发行版可以独立应用补丁。我怀疑他们不会回复,但让我们看看。”。

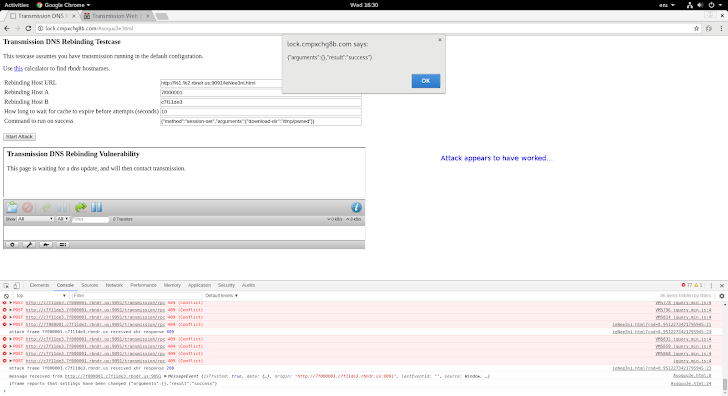

公开提供概念验证

Ormandy发布的PoC攻击利用了一种特定的传输功能,用户可以通过其web浏览器控制BitTorrent应用程序。

奥曼迪证实,他的攻击在Windows和Linux(Fedora和Ubuntu)上的Chrome和Firefox上都有效,并相信其他浏览器和平台也容易受到攻击。

Transmission BitTorrent应用程序在服务器-客户端架构上工作,用户必须在系统上安装守护程序服务,才能在本地浏览器上访问基于web的界面。

安装在用户系统上的守护进程随后与服务器交互,以便使用JSON RPC请求通过浏览器下载和上载文件。

奥曼迪发现,一种称为“域名系统重新绑定”攻击的黑客技术可以成功利用这种实现,允许用户访问的任何恶意网站在安装的守护程序服务的帮助下远程在用户的计算机上执行恶意代码。

以下是攻击的工作原理:

漏洞在于安装在localhost上的服务可以被操纵以与第三方网站交互。

“我经常遇到不接受网站可以访问localhost或其intranet上的服务的用户,”奥曼迪在另一篇帖子中写道,其中包括该补丁。

“这些用户知道绑定到localhost的服务只能由本地计算机上运行的软件访问,并且他们的浏览器在本地计算机上运行—;但不知何故,他们认为访问网站会将执行“转移”到其他地方。这样做不起作用,但这是一个常见的困惑来源。”攻击者只需创建一个他们有权与之通信的DNS名称,然后将其解析为易受攻击计算机的本地主机名,即可利用此漏洞进行攻击。以下是攻击的工作原理:

- 用户访问恶意网站(https://attacker.com),它的iframe指向攻击者控制的子域。

- 攻击者将其DNS服务器配置为以非常低的TTL交替响应127.0.0.1和123.123.123.123(由攻击者控制的地址)。

- 当浏览器解析为123.123.123.123时,它提供等待DNS条目过期的HTML(或通过向缓存中注入查找来强制终止),然后它有权读取和设置标题。

奥曼迪表示,该漏洞(CVE-2018-5702)是“各种流行的torrent客户端中的一些远程代码执行缺陷中的第一个,”但由于90天的披露时间,他没有透露其他torrent应用的名字。

一位负责传输的开发官员告诉ArsTechnica,修复程序有望尽快发布,但没有具体说明实际日期。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报