15年前的Apple macOS 0天内核漏洞被揭露,允许Root访问

发布时间:2022-09-25 18:43:42 470

相关标签: # macos# 技术# 攻击# 信息# 软件

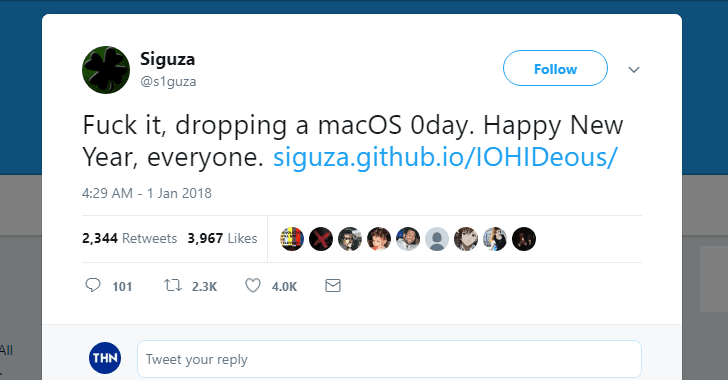

2018年第一天,一名使用在线绰号Siguza的研究人员发布了未修补的零日macOS漏洞的详细信息,他认为该漏洞至少存在15年,以及GitHub上的概念验证(PoC)漏洞代码。

该漏洞是一个严重的本地权限提升(LPE)漏洞,可使未经授权的用户(攻击者)获得目标系统的根访问权限并执行恶意代码。利用该漏洞设计的恶意软件可能会在系统的深处完全安装。

从源头来看,Siguza认为这个漏洞至少在2002年就存在了,但一些线索表明,这个漏洞实际上可能比这个漏洞早十年。“一个又小又丑的错误。15年。整个系统的妥协,”他写道。

该本地权限提升漏洞存在于IOHIDFamily中,IOHIDFamily是macOS内核的扩展,专为触摸屏或按钮等人机界面设备设计,允许攻击者在系统上安装根shell或执行任意代码。

研究人员解释说:“IOHIDFamily过去因其包含的许多种族条件而臭名昭著,这最终导致它的很大一部分被重写以使用命令门,还有很大一部分通过权利被锁定。”。Siguza创建的漏洞被他称为IOHIDeous,影响所有版本的macOS,并在内核中启用任意读/写错误。

“我最初是在查看它的来源,希望找到一个可以让我破坏iOS内核的低挂果实,但当时我不知道的是,IOHIDFamily的某些部分只存在于macOS上——特别是IOHIDSystem,它包含该漏洞。”

除此之外,IOHIDeous还禁用了系统完整性保护(SIP)和苹果移动文件完整性(AMFI)安全功能,这些功能可以提供针对恶意软件的保护。

Siguza提供的PoC代码出于某种原因已停止在macOS High Sierra 10.13.2上工作,并在macOS High Sierra 10.13.1及更早版本上工作,但他认为,可以调整漏洞代码,以便在最新版本上工作。

然而,研究人员指出,为了让他的漏洞发挥作用,需要强制登录用户注销日志,但这可以通过在手动关闭或重新启动目标机器时使漏洞发挥作用来实现。

由于该漏洞只影响macOS,不可远程利用,研究人员决定将其发现发布到网上,而不是向苹果报告。对于那些不知情的人来说,苹果的bug奖励计划并不涵盖macOS的bug。

有关该漏洞的深入技术细节,您可以访问研究人员在GitHub上的文章。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报