国家支持的黑客利用微软的“Follina”漏洞攻击欧洲和美国的实体

一名涉嫌与国家结盟的威胁行为人被认为是利用Microsoft Office“Follina”漏洞对欧洲和美国的目标政府实体发动的一系列新攻击的罪魁祸首。

企业安全公司Proofpoint表示,它阻止了利用远程代码执行漏洞的尝试,目前正在跟踪CVE-2022-30190(CVSS分数:7.8)。向目标发送了不少于1000条包含诱饵文档的钓鱼邮件。

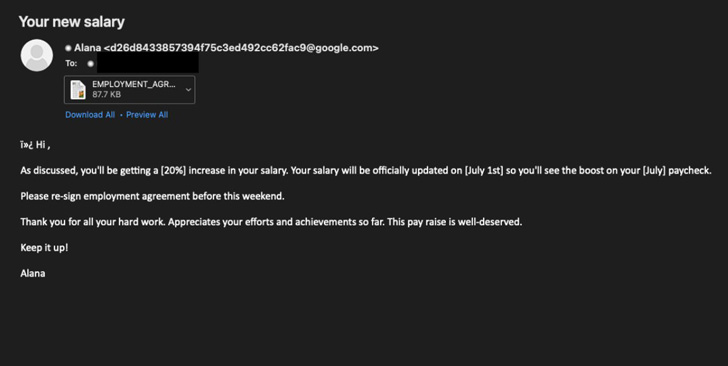

“此活动伪装为加薪,并使用RTF,漏洞有效负载从45.76.53下载253,”该公司在一系列推特上表示。

负载以PowerShell脚本的形式显示,它是Base64编码的,并作为下载程序从名为“卖方通知[.]”的远程服务器检索第二个PowerShell脚本居住"

“此脚本检查虚拟化,从本地浏览器、邮件客户端和文件服务窃取信息,执行机器侦察,然后将其压缩到45.77.156[.]179,”该公司补充道。

网络钓鱼活动尚未与之前已知的组织联系起来,但表示,这是由一个民族国家行为者根据目标的特殊性和PowerShell有效载荷的广泛侦察能力发起的。

在这一发展之前,一名中国威胁行为人(被追踪为TA413)试图利用恶意软件操纵的Microsoft Word文档提供武器化的ZIP档案。

利用“ms msdt:”协议URI方案远程控制目标设备的Follina漏洞仍未修补,Microsoft敦促客户禁用该协议以防止攻击向量。

在没有安全更新的情况下,0patch发布了一个非正式修复程序,以阻止针对Microsoft Windows Support Diagnostic Tool(MSDT)漏洞的针对Windows系统的持续攻击。

0patch的Mitja Kolsek说:“安装了哪个版本的Office,或者是否安装了Office,都无关紧要:该漏洞也可能通过其他攻击载体被利用。”

威胁研究副总裁Sherrod DeGrippo在与《黑客新闻》分享的一份声明中表示:“Proofpoint继续看到利用CVE-2022-30190进行有针对性的攻击。”

“第二个PowerShell脚本进行的广泛侦察表明,一名参与者对目标计算机上的各种软件感兴趣。这一点,再加上欧洲政府和美国地方政府的严密打击,使我们怀疑这场运动与国家结盟有关联。”