U、 美国机构警告称,中国黑客将目标对准了电信和网络服务提供商

U、 美国网络安全和情报机构警告称,至少自2020年以来,中国国家资助的网络行为者利用网络漏洞利用公共和私营部门组织进行攻击。

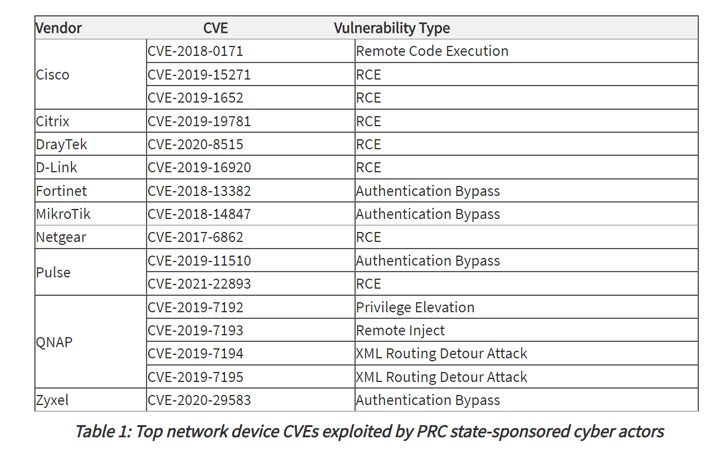

广泛的入侵活动旨在利用小型办公室/家庭办公室(SOHO)路由器和网络连接存储(NAS)设备等网络设备中公开发现的安全缺陷,以获得对受害者网络的更深入访问。

此外,美国国家安全局(NSA)、网络安全和基础设施安全局(CISA)和联邦调查局(FBI)在一份联合咨询中表示,这些行为体利用这些受损设备作为路线指挥与控制(C2)流量,大规模侵入其他目标。

众所周知,犯罪者除了根据公开披露的信息改变策略外,还混合使用开源和定制工具进行侦察和漏洞扫描,并掩盖和混合他们的活动。

通过从中国的IP地址访问受损服务器(机构称之为跃点),利用这些服务器托管C2域、电子邮件帐户,并与目标网络进行通信,这些攻击本身就很容易发生。

这些机构指出:“网络行为者在与受害者网络交互时,将这些跳跃点用作一种模糊技术”,详细描述了对手在电信组织和网络服务提供商中武器化缺陷的模式。

在通过未打补丁的面向互联网的资产进入网络后,观察到参与者获得用户和管理帐户的凭据,然后运行路由器命令“秘密路由、捕获和过滤网络流量到参与者控制的基础设施”

最后但并非最不重要的一点是,攻击者还修改或删除了本地日志文件,以清除其活动的证据,从而进一步隐藏其存在并逃避检测。

这些机构没有指出具体的威胁行为体,但指出,这些调查结果反映了中国国家资助的组织在积极打击关键基础设施以窃取敏感数据、新兴关键技术、知识产权和个人识别信息方面的历史。

网络安全部门披露了最常被利用的初始访问向量,其中包括配置错误的服务器、密码控制薄弱、未修补的软件以及未能阻止网络钓鱼企图,而在不到一个月的时间里,这一披露也被披露。

这些机构表示:“实体可以通过将可用补丁应用于其系统、更换报废基础设施和实施集中补丁管理计划来缓解本咨询中列出的漏洞。”。