FIN7网络犯罪集团成为勒索软件领域的主要参与者

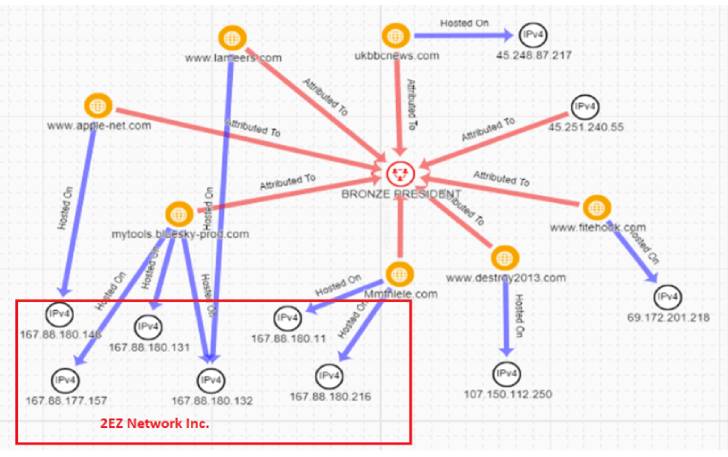

详尽的分析图7揭开了网络犯罪集团的组织层级,同时也揭开了其作为实施勒索软件攻击的附属机构的角色。

它还暴露了该组织与更大的威胁生态系统之间的深层联系,该生态系统包括现已失效的勒索软件DarkSide、REvil和LockBit家族。

这个高度活跃的威胁组织,也被称为Carbanak,以使用大量的工具和战术来扩大其“网络犯罪视野”而闻名,包括在其剧本中加入勒索软件,并成立假安全公司,以渗透测试为幌子引诱研究人员实施勒索软件攻击。

全世界有超过8147名受害者被这家财务动机强大的对手所危害,大多数实体位于美国。其他主要国家包括中国、德国、加拿大、意大利和英国。

多年来,FIN7的入侵技术进一步多样化,超越了传统的社会工程,包括受感染的USB驱动器、软件供应链泄露以及使用从地下市场购买的被盗凭证。

PRODAFT在与《黑客新闻》(the Hacker News)分享的一份报告中表示:“如今,其最初的做法是从已经受损的企业系统中谨慎挑选高价值公司,迫使他们支付巨额赎金以恢复数据,或寻求独特的方式将数据和远程访问货币化”。

据瑞士网络安全公司称,俄罗斯黑客团队还将Microsoft Exchange中的几个缺陷武器化,如CVE-220-0688、CVE-221-42321、ProxyLogon和ProxyShell,以在目标环境中站稳脚跟。

尽管使用了双重勒索策略,但该组织发动的攻击已经在受损系统上部署了SSH后门,甚至在受害者已经支付赎金的情况下也是如此。

该公司的想法是转售其他勒索软件公司的渠道,并将受害者重新定位为其非法赚钱计划的一部分,这突出了其试图最大限度地减少努力并实现利润最大化的努力,更不用说根据公司的年收入、成立日期和员工数量对公司进行优先排序。

研究人员表示,这“证明了一种特殊类型的可行性研究,认为这是网络犯罪集团中的一种独特行为”。

换言之,FIN7的运作方式归结为:它利用Crunchbase、Dun&;Bradstreet(DNB)、Owler和Zoominfo入围收入最高的公司和组织。它还使用MuStat和Similarweb等其他网站分析平台来监控受害者网站的流量。

然后,通过众多入侵向量中的一个获取初始访问,然后过滤数据、加密文件,最后根据公司的收入确定赎金金额。

这些感染序列还用于加载远程访问木马程序,如Carbanak、Lizar(又名Tirion)和IceBot,后者于2022年1月由Recorded future旗下的Gemini Advisory首次记录。

FIN7开发和交付的其他工具包括一个名为Checkmarks的模块,该模块经过精心设计,可自动对易受攻击的Microsoft Exchange服务器和其他面向公众的web应用程序以及Cobalt Strike进行大规模扫描,以供后发用。

另一个迹象表明,犯罪集团的职能与传统公司类似,FIN7遵循由高层管理人员、开发商、顶层管理人员、附属公司和营销团队组成的团队结构,每个人都负有各自的责任。

虽然两名成员Alex和Rash是此次行动的主要参与者,但第三名管理人员Sergey Oleg负责将职责委派给集团其他合伙人,并监督其执行。

然而,对该组织Jabber对话历史的调查显示,担任管理员职位的运营商进行胁迫和勒索,以恐吓团队成员增加工作,并发出最后通牒,“在辞职或逃避责任的情况下伤害其家人”。

一个多月前,网络安全公司SentinelOne发现了FIN7与黑巴斯塔勒索软件行动之间的潜在联系。

PRODAFT总结道:“FIN7已成为一家以企业公司为目标的全能且知名的APT集团”。“他们的标志性举措是根据收入、员工数量、总部和网站信息对公司进行彻底调查,以确定最有利可图的目标”。

“尽管他们存在与所获得的货币资源分配不均有关的内部问题,以及对其成员的一些可疑做法,但他们已经成功地在网络犯罪领域建立了强大的影响力”。