就在上个月,Smominru僵尸网络肆意入侵了9万多台电脑

多年来,不安全的互联网连接设备帮助了不同类型的网络犯罪,最常见的是DDoS和垃圾邮件活动。但网络犯罪分子现在已经转向了一个有利可图的计划,僵尸网络不只是发起DDoS或垃圾邮件;他们也开采加密货币。

虽然使用Smominru僵尸网络攻击计算机的活动并不是为了追捕有任何特定兴趣的目标,但Guardicore实验室研究人员的最新报告揭示了受害者的性质和攻击基础设施。

据研究人员称,就在上个月,4900多个网络毫无歧视地感染了这种蠕虫,其中许多网络有几十台内部机器被感染。

受感染的网络包括美国的高等教育机构、医疗公司,甚至网络安全公司,其中最大的网络属于意大利的一家医疗服务提供商,共有65名受感染主机。

自2017年开始活跃,Smominru僵尸网络主要使用EternalBlue攻击Windows机器。EternalBlue是美国国家安全局(U.S.National Security Agency)开发的一种漏洞,但后来被影子经纪人黑客组织(Shadow Brokers hacking group)泄露给公众,最著名的是2016年的恶意勒索软件攻击。

僵尸网络还被设计为通过简单的暴力强制不同Windows服务(包括MS-SQL、RDP和Telnet)的弱凭据来获得对易受攻击系统的初始访问。

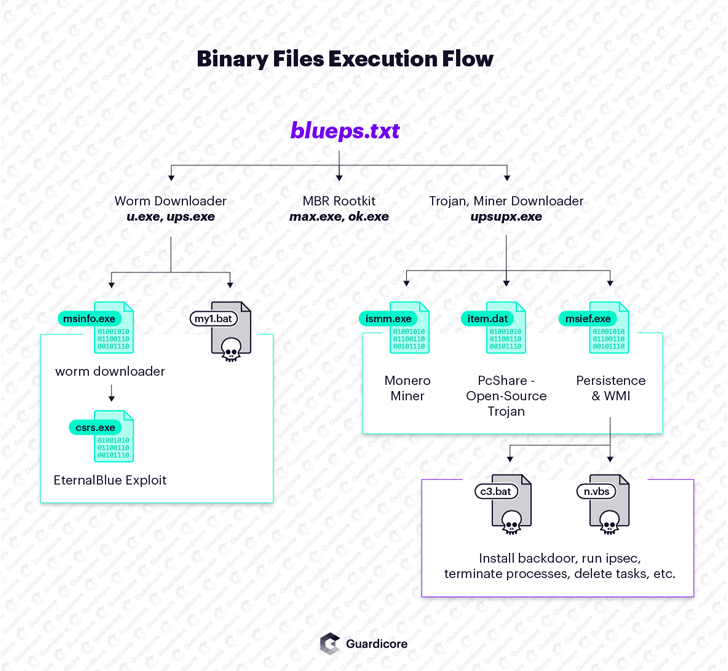

一旦获得对目标系统的初始访问权,Smominru就会安装一个特洛伊模块和一个加密货币矿工,并在网络内传播,利用受害者电脑的CPU能力来挖掘Monero,并将其发送到恶意软件运营商拥有的钱包中。

一个月前,也有消息透露,僵尸网络背后的运营商升级了Smominru,在其僵尸网络的加密货币挖掘代码中添加了数据采集模块和远程访问特洛伊木马(RAT)。

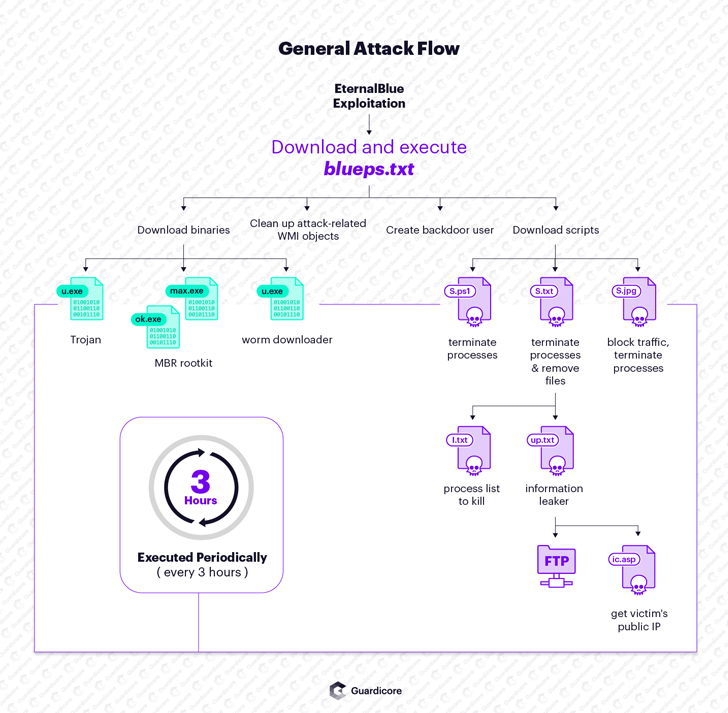

Smominru的最新版本下载并运行至少20个不同的恶意脚本和二进制有效负载,包括蠕虫下载程序、特洛伊木马和MBR rootkit。

研究人员说:“攻击者在攻击的不同阶段在机器上创建了许多后门。这些后门包括新创建的用户、计划任务、WMI对象和设置为在启动时运行的服务。”。

根据最新报告,Guardicore实验室的研究人员表示,他们成功访问了攻击者的一个核心服务器,该服务器存储了受害者信息和被盗的凭据,并对受害者的性质进行了更仔细的观察。

研究人员说:“攻击者的日志描述了每个受感染的主机;它们包括其外部和内部IP地址、运行的操作系统,甚至系统CPU上的负载。此外,攻击者试图收集运行的进程,并使用Mimikatz窃取凭据。”。

“Guardicore实验室已经通知了可识别的受害者,并向他们提供了被感染机器的详细信息。”

僵尸网络正在感染易受攻击的机器—;其中大多数都运行Windows 7和Windows Server 2008—;以每天4700台机器的速度,在中国、台湾、俄罗斯、巴西和美国等国家检测到数千例感染。

发现的大多数受感染的机器主要是小型服务器,具有1-4个CPU核心,由于挖掘过程中CPU的过度使用,大多数机器无法使用。

研究人员的分析还显示,四分之一的Smominru受害者再次感染了这种蠕虫,这表明他们“试图在不解决导致他们脆弱的根本原因的情况下清理自己的系统”

与之前的Smominru变体不同,新变体还可以消除其他网络犯罪集团添加的受损系统(如果有)的感染,同时阻止TCP端口(SMB、RPC),以防止其他攻击者入侵其受感染的机器。

Guardicore研究人员还发布了一份完整的IOC列表(折衷指标)和GitHub上的免费Powershell脚本,您可以从Windows命令行界面运行该脚本,以检查您的系统是否感染了Smominru蠕虫。

由于Smominru蠕虫利用了永恒蓝漏洞和弱密码,建议用户保持系统和软件的更新,并坚持使用强、复杂和唯一的密码,以避免成为此类威胁的受害者。

除此之外,对于一个组织来说,还必须有额外的安全措施,例如“应用网络分割和最小化面向互联网的服务器数量”。