新的SIM卡漏洞让黑客可以通过发送短信劫持任何手机

发布时间:2022-12-12 03:50:46 2119

相关标签: # 数据# 技术# 软件# 网络安全# 软件

被称为“SimJacker“该漏洞存在于一个名为S@T浏览器(一个动态SIM工具包),嵌入在大多数SIM卡上,被至少30个国家的移动运营商广泛使用,无论受害者使用的手机是什么,都可以被利用。

什么让人担心?一家与政府合作的特定私营公司正在积极利用至少过去两年的SimJacker漏洞,对多个国家的手机用户进行有针对性的监控。

S@T浏览器SIMalliance Toolbox Browser是SIMalliance Toolbox Browser的缩写,是一款安装在各种SIM卡上的应用程序,包括eSIM,作为SIM工具包(STK)的一部分,旨在让移动运营商通过空中向其客户提供一些基本服务、订阅和增值服务。

自从S@T浏览器包含一系列STK指令—;例如发送短消息、设置通话、启动浏览器、提供本地数据、运行at命令和发送数据—;该软件提供了一个执行环境,可以在手机上运行恶意命令。

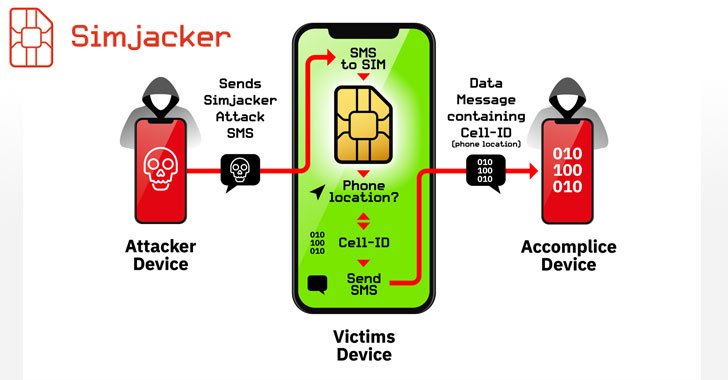

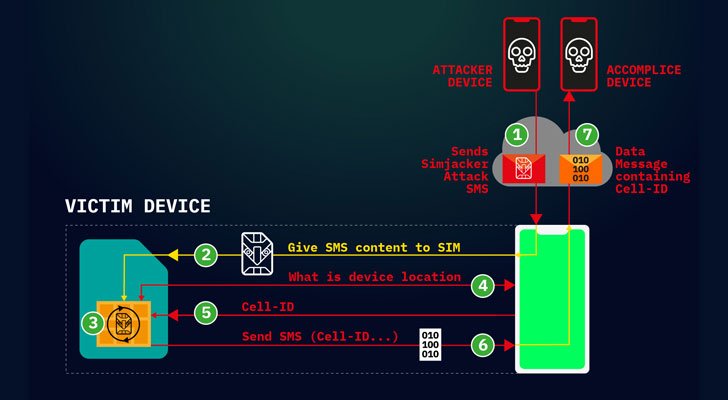

Simjacker漏洞是如何工作的?

AdaptiveMobile Security的研究人员在今天发布的一项新研究中披露了这一漏洞,使用一个价值10美元的GSM调制解调器,只需发送一条包含特定类型间谍软件代码的短信,就可以在目标设备上执行以下所列的多项任务。

- 正在检索目标设备的位置和IMEI信息,

- 通过代表受害者发送虚假信息传播错误信息,

- 通过拨打保险费率号码进行保险费率诈骗,

- 通过指示设备拨打攻击者的电话号码来监视受害者周围的环境,

- 通过强迫受害者的手机浏览器打开恶意网页传播恶意软件,

- 通过禁用SIM卡执行拒绝服务攻击,以及

- 检索其他信息,如语言、无线电类型、电池电量等。

研究人员解释说:“在攻击过程中,用户完全不知道他们收到了攻击,信息被检索到,信息被成功过滤。”。

“数千台设备的位置信息是在目标手机用户不知情或不同意的情况下获得的。然而,Simjacker攻击可以,并且已经进一步扩展到执行其他类型的攻击。”

“这种攻击也是独一无二的,因为Simjacker攻击消息在逻辑上可以被归类为携带完整的恶意软件负载,特别是间谍软件。这是因为它包含SIM卡要执行的指令列表。”

尽管该漏洞的技术细节、详细文件和概念证明计划于今年10月公开发布,但研究人员表示,他们观察到了几乎所有制造商的设备对用户的真实攻击,包括苹果、中兴、摩托罗拉、三星、谷歌、华为、,甚至是带有SIM卡的物联网设备。

根据研究人员的说法,所有制造商和手机型号都容易受到SimJacker攻击,因为该漏洞利用了SIM卡上嵌入的传统技术,其规格自2009年以来一直没有更新,可能会让超过10亿人面临风险。

Simjacker漏洞在野外被利用

研究人员表示,Simjacker攻击非常有效,多年来一直被成功利用,“因为它利用了复杂界面和模糊技术的组合,表明移动运营商无法依赖标准的现有防御。”

AdaptiveMobile Security首席技术官Cathal McDaid在一份新闻稿中说:“Simjacker对移动运营商和用户构成了明显的威胁。这可能是有史以来在核心移动网络上遇到的最复杂的攻击。”。

“这是一个重要的警钟,表明敌对行为体正在大量投资于越来越复杂和创造性的方式来破坏网络安全。这损害了客户、移动运营商的安全和信任,并影响到整个国家的国家安全。”

此外,既然该漏洞已被公开披露,研究人员预计黑客和其他恶意行为者将试图“将这些攻击演变为其他领域”

研究人员负责地向代表移动运营商群体的行业机构GSM协会以及代表主要SIM卡/UICC制造商的SIM联盟披露了这一漏洞的详细信息。

SIMalliance已经承认了这个问题,并为SIM卡制造商提供了实施安全保护的建议S@T推送消息。

移动运营商还可以通过建立一个流程来分析和阻止包含S@T浏览器命令。

作为一个潜在的受害者,如果移动设备用户使用的是SIM卡,那么他们似乎无能为力S@T除要求更换具有专有安全机制的SIM卡外,其上部署了浏览器技术。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报