在Microsoft Hyper-V中,反向RDP攻击会危害客户端计算机

反向RDP攻击?

今年早些时候,研究人员披露了微软Windows内置RDP客户端中的剪贴板劫持和路径遍历问题,这可能会让恶意RDP服务器反过来危害客户端计算机。

(在Swati Khandelwal为《黑客新闻》撰写的前一篇文章中,您可以找到该安全漏洞的详细信息和视频演示,以及其他第三方RDP客户端中的数十个关键漏洞。)

2018年10月,当研究人员负责任地向微软报告这一路径穿越问题时,微软承认了这个问题,也被称为“路径穿越”中毒的RDP脆弱性“但决定不解决这个问题。

现在,事实证明,在CheckPoint的安全研究员埃亚尔·伊特金(Eyal Itkin)发现同样的问题影响到微软的Hyper-V技术后,微软在上个月悄悄修补了这个漏洞(CVE-2019-0887),作为其7月补丁周二更新的一部分。

微软的Hyper-V是Windows操作系统内置的一种虚拟化技术,使用户能够在虚拟机的同时运行多个操作系统。微软的Azure云服务也使用Hyper-V进行服务器虚拟化。

与其他虚拟化技术类似,Hyper-V还提供了一个图形用户界面,允许用户管理其本地和远程虚拟机(VM)。

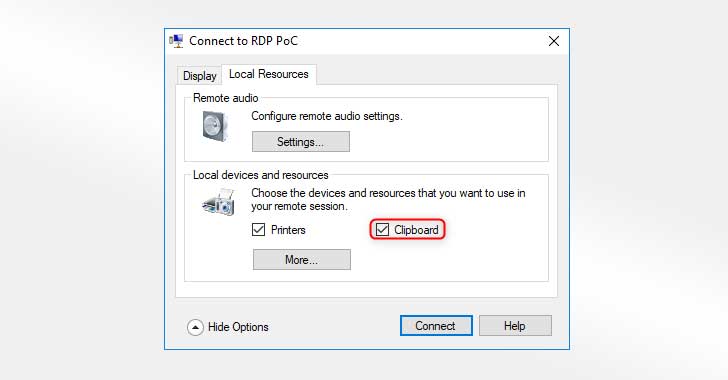

根据检查点研究人员与《黑客新闻》分享的一份报告,微软Hyper-V管理器中的增强会话模式在幕后使用与Windows远程桌面服务相同的实现,让主机连接到来宾虚拟机,并共享剪贴板数据等同步资源。

“事实证明,RDP在幕后被用作Hyper-V的控制平面。微软没有重新实现屏幕共享、远程键盘和同步剪贴板,而是决定所有这些功能都已作为RDP的一部分实现,所以为什么不在这种情况下也使用它呢?”研究人员说。

这意味着Hyper-V Manager最终会继承Windows RDP中存在的所有安全漏洞,包括剪贴板劫持和路径遍历漏洞,这些漏洞可能会导致来宾到主机的VM逃逸攻击,“有效地允许一个人突破虚拟机并到达主机,实际上打破了虚拟化环境提供的最强大的安全防护”。

如前所述,这些缺陷可能会让恶意或受损的来宾计算机诱骗主机用户在不知情的情况下将恶意文件保存在其Windows启动文件夹中,该文件夹将在系统每次启动时自动执行。

研究人员解释说:“恶意RDP服务器可以发送精心编制的文件传输剪贴板内容,这将导致客户端机器上的路径遍历”。

与之前不同的是,这一次,在研究人员披露了该漏洞的Hyper-V影响后,微软决定立即修补该漏洞,该漏洞现已被确定为CVE-2019-0887。

“共享剪贴板允许用户从一台计算机复制一组文件,并将所述文件粘贴到另一台计算机上。如果客户端未能正确规范化和清理接收到的文件路径,它可能容易受到路径遍历攻击,从而允许恶意RDP服务器在客户端的任意路径上放置任意文件微软在其最新博客文章中解释该漏洞时说。

成功利用此漏洞的攻击者可以在受害者系统上执行任意代码。然后,攻击者可以安装程序、查看、更改或删除数据,或者创建具有完全用户权限的新帐户

研究人员测试并确认了路径穿越漏洞补丁,并强烈建议所有用户安装安全补丁,以保护他们的RDP连接和Hyper-V环境。