KDE Linux台式机甚至可以在不打开恶意文件的情况下被黑客攻击

发布时间:2022-11-28 07:24:57 314

相关标签: # ubuntu# 漏洞# 软件# 网络安全# 软件

一名网络安全研究人员透露,KDE软件框架中存在一个未修补的零日漏洞,该漏洞可能允许恶意定制桌面。在用户计算机上静默运行任意代码的目录文件,甚至不要求受害者打开它。

KDE Plasma是Linux用户最受欢迎的基于开源小部件的桌面环境之一,在许多Linux发行版(如Manjaro、openSUSE、Kubuntu和PCLinuxOS)上都是默认的桌面环境。

安全研究员多米尼克·彭纳发现该漏洞的人联系了黑客新闻,告知KDE 4/5 Plasma desktop中存在一个命令注入漏洞,原因是KDE的处理方式。桌面和。目录文件。

Penner说:“当.desktop或.directory文件被实例化时,它会通过KConfigGroup::readEntry()函数使用KConfigPrivate::expandString()对环境变量和shell扩展进行安全评估”。

利用这个影响KDE Frameworks package 5.60.0及以下版本的漏洞非常简单,并且涉及一些社会工程,因为攻击者需要欺骗KDE用户下载包含恶意文件的存档。桌面或。目录文件。

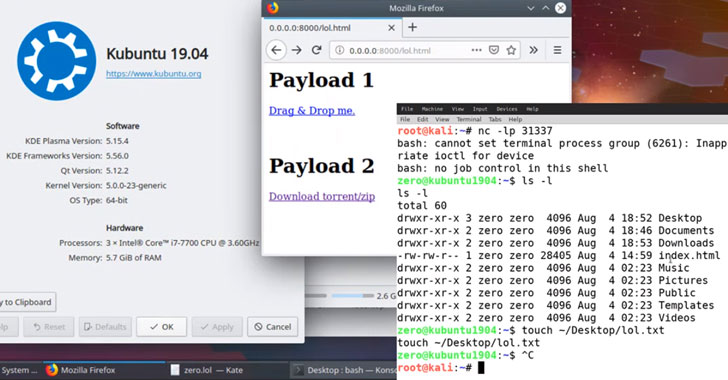

研究人员解释说:“远程用户使用精心编制的.desktop文件,只需在文件管理器中下载并查看该文件,或将其链接拖放到他们的文档或桌面上,就可能受到危害”。作为概念证明,Penner还发布了该漏洞的攻击代码以及两个视频,成功演示了利用KDE KDesktopFile命令注入漏洞的攻击场景。

“理论上,如果我们能够控制配置条目并触发它们的读取,我们就可以实现命令注入/RCE”。

KDE社区在承认该漏洞并向用户保证修复正在进行的同时表示,显然,研究人员在公布细节和PoC漏洞攻击之前没有向KDE开发者报告该漏洞。

“此外,如果发现类似漏洞,最好发送电子邮件security@kde.org在公开之前。这将给我们时间修补它,并在坏人试图利用它之前保证用户的安全,”KDE社区说。与此同时,KDE开发者建议用户“暂时避免下载.desktop或.directory文件,并从不受信任的来源提取档案”,直到漏洞得到修补。

更新:KDE v5.61.0补丁命令注入漏洞

KDE开发人员已通过删除KConfig文件中支持shell命令的全部功能来修补此漏洞,这是KDE为灵活配置提供的一项有意功能。据开发者称,KConfig可能会被不法分子滥用,让KDE用户“安装此类文件并执行代码,即使用户没有故意操作”。

KDE在周三发布的安全建议中表示:“文件管理器试图找出文件或目录的图标,可能最终会执行代码,或者任何使用KConfig的应用程序都可能在启动阶段执行恶意代码”。

“经过仔细考虑,KConfig条目中支持shell命令的整个功能已被删除,因为我们找不到该功能的实际使用案例。如果您确实使用该功能,请与我们联系,以便我们评估是否有可能提供安全解决方案”。建议用户更新到KDE Frameworks 5的5.61.0版本,同时建议kdelibs上的用户应用KDE项目咨询中提供的kdelibs 4.14补丁。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报