黑客可以操纵通过WhatsApp和电报接收的媒体文件

发布时间:2022-11-06 22:25:55 538

相关标签: # 数据# 恶意软件# 技术# 账户# 支付

赛门铁克(Symantec)的安全研究人员昨日展示了针对WhatsApp和Telegram Android应用程序的多个有趣的攻击场景,这些应用程序可能会允许恶意参与者传播假新闻或诈骗用户向错误账户付款。

被称为“媒体文件劫持“该攻击利用了一个已知事实,即安装在设备上的任何应用都可以访问和重写保存在外部存储器中的文件,包括安装在同一设备上的其他应用保存的文件。

WhatsApp和Telegram允许用户选择是否将所有传入的多媒体文件保存在设备的内部或外部存储器中。

然而,WhatsApp for Android在默认情况下会自动将媒体文件存储在外部存储器中,而Telegram for Android则使用内部存储器存储用户无法访问的文件。

但是,许多Telegram用户在使用Gmail、Facebook Messenger或WhatsApp等其他通信应用程序与朋友重新共享收到的媒体文件时,会使用设置中的“保存到多媒体资料”选项,手动将此设置更改为外部存储。

需要注意的是,此次攻击不仅限于WhatsApp和Telegram,还影响了许多其他Android应用的功能和隐私。

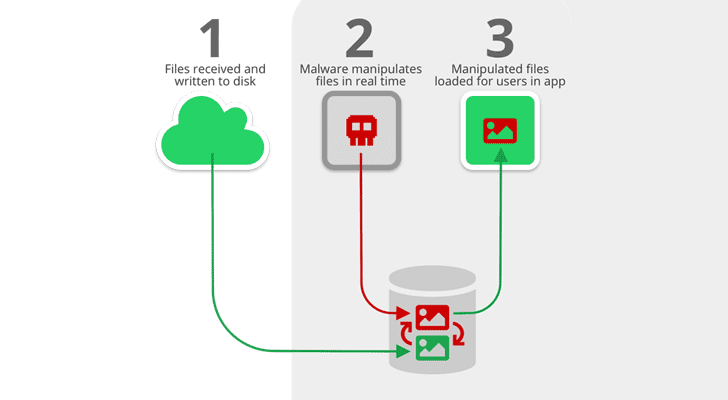

“媒体文件劫持”攻击是如何工作的?

研究人员在一篇博客文章中说:“文件存储在外部存储器中,或从外部存储器加载,但没有适当的安全机制,这一事实使得其他具有外部存储器写入权限的应用程序可能会危及媒体文件的完整性。”。

“当使用这些IM应用谋取私利或造成破坏时,攻击者可能会利用发送者和接收者之间的信任关系。”

研究人员阐述并演示了四种攻击场景,如下所述,其中恶意软件应用程序可以即时分析和操纵传入文件,从而导致:

1.)图像处理

2.)支付操纵

3.)音频消息欺骗

4)传播假新闻

在Telegram中,管理员使用“频道”的概念,以便向无限数量的用户广播消息,这些用户使用发布的内容。利用媒体文件劫持攻击,攻击者可以实时更改可信频道源中出现的媒体文件,以传播假新闻。如何防止黑客劫持你的Android文件

赛门铁克已经通知Telegram和Facebook/WhatsApp有关媒体文件劫持攻击,但它相信谷歌将通过即将发布的Android Q更新解决这个问题。

安卓Q包括一个新的隐私功能,名为作用域存储这改变了应用程序访问设备外部存储器上文件的方式。

作用域存储为每个应用程序提供了一个独立的存储沙盒,将其存储到设备外部存储中,其他应用程序无法直接访问设备上其他应用程序保存的数据。

在此之前,用户可以通过禁用负责将媒体文件保存到设备外部存储器的功能来降低此类攻击的风险。要做到这一点,Android用户可以:

- WhatsApp:设置;聊天→;关闭“媒体可见性”的切换

- 电报:设置;聊天设置→;禁用“保存到图库”的切换

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报