针对IT服务提供商和电信公司的新中国网络间谍集团

中东和亚洲的电信和IT服务提供商正成为一个以前没有记录的说中文的威胁组织的目标,该组织被称为WIP19.

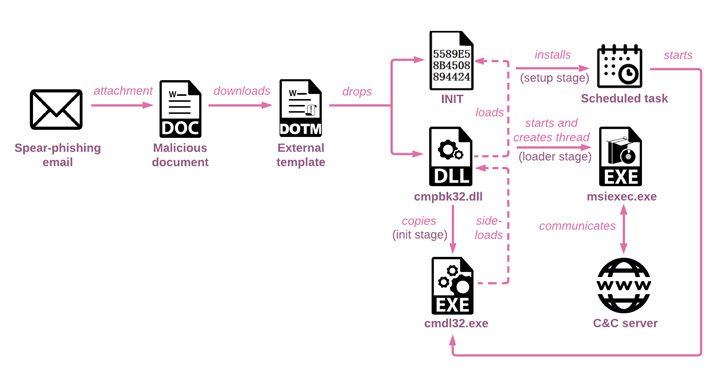

与间谍活动有关的攻击的特点是使用了一家韩国公司发布的被盗数字证书,该公司名为DEEPSoft公司对在感染链期间部署的恶意工件进行签名以逃避检测。

SentinelOne研究人员Joey Chen和Amitai Ben Shushan Ehrlich在本周的一份报告中表示:“几乎所有由威胁行为人执行的操作都是在与受损机器的互动过程中以‘动手键盘’的方式完成的”。

“这意味着攻击者放弃了稳定的(指挥和控制)渠道,以换取隐身”。

WIP是“正在进行的工作”的缩写,是SentinelOne为新兴或迄今为止尚未分配的活动集群指定的别名,类似于Mandiant、Microsoft和Recorded Future给出的UNC####、DEV-###和TAG-##名称。

这家网络安全公司还指出,WIP19使用的恶意组件中的某些部分是由一位名叫WinEggDrop的中文恶意软件作者创作的,该作者自2014年以来一直活跃。

据称,WIP19共享与另一个代号为“影子部队行动”的组织的链接,原因是在使用WinEggDrop编写的恶意软件、被盗证书和战术重叠方面存在重叠。

尽管如此,SentinelOne指出,“尚不清楚这是‘影子力量’行动的新迭代,还是仅仅是利用类似TTP的不同参与者”。

敌对团体发起的入侵依赖于一个定制的工具集,该工具集包括凭证转储器、网络扫描仪、浏览器窃取器、击键记录器和屏幕记录器(ScreenCap)以及一个名为SQLMaggie的植入物。

本月早些时候,德国网络安全公司DCSO CyTec对SQLMaggie进行了深入分析,指出其有能力侵入Microsoft SQL服务器,并利用访问权限通过SQL查询运行任意命令。

对遥测数据的分析进一步显示,SQLMaggie存在于分布在42个国家的285台服务器中,主要是韩国、印度、越南、中国、台湾、俄罗斯、泰国、德国、伊朗和美国。

事实上,这些攻击目标精确,而且数量少,更不用说是针对电信部门,这表明这场运动的主要动机可能是收集情报。

这些发现再次表明,由于在几个威胁行为体中重复使用了各种恶意软件家族,与中国结盟的黑客集团是如何迅速扩张和流动的。

SentineOne研究人员表示:“WIP19是中国在关键基础设施行业经历的更广泛间谍活动的一个例子”。

“可靠的军需官和普通开发人员的存在使得使用类似工具的威胁群体难以识别,使得威胁集群很难与防御者区分开来”。