研究人员发现了Polonium黑客使用的定制后门和间谍工具

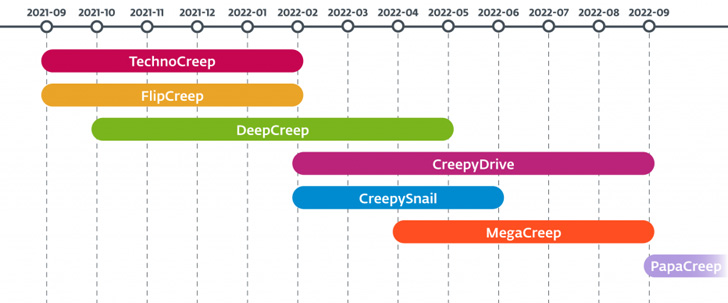

至少自2021年9月以来,一名被追踪为钋的威胁行动者与十多起针对以色列实体的高针对性攻击有关,这些攻击使用了七种不同的定制后门。

网络安全公司ESET表示,入侵的目标是各个垂直领域的组织,如工程、信息技术、法律、通信、品牌和营销、媒体、保险和社会服务。

钋是一个以化学元素为主题的绰号,由微软授予一个复杂的行动小组,据信该小组总部设在黎巴嫩,专门打击以色列目标。

该组织的活动于今年6月早些时候首次曝光,当时该Windows制造商披露,它暂停了对手出于命令和控制(C2)目的创建的20多个恶意OneDrive帐户。

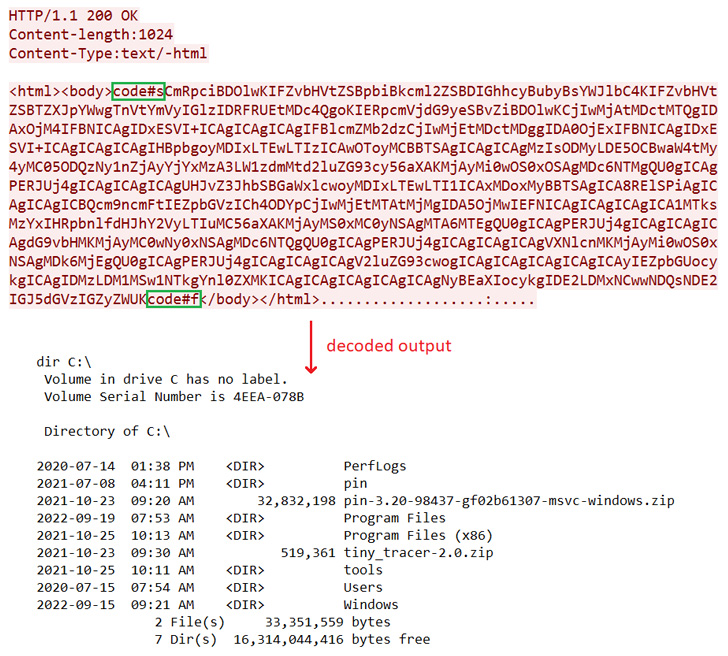

攻击的核心是使用植入物CreepyDrive和CreepyBox,因为它们能够将敏感数据过滤到演员控制的OneDrive和Dropbox帐户。还部署了一个名为CreepySnail的PowerShell后门。

ESET最新发现的另外五个以前未经证明的后门,使一个活跃的间谍导向的威胁行为体成为焦点,该行为体正在不断完善和重组其恶意软件库。

ESET研究员Matías Porolli表示:“Polonium在其定制工具中引入的众多版本和变化表明,他们持续而长期地努力监视该组织的目标”。“该组织似乎没有参与任何破坏或勒索软件行动”。

定制黑客工具列表如下:

- 爬行驱动器/爬行箱-PowerShell后门,从存储在OneDrive或Dropbox上的文本文件读取并执行命令

- 爬行蜗牛-从攻击者自己的C2服务器接收命令的PowerShell后门

- 深蠕变-一个C#后门,从存储在Dropbox帐户中的文本文件中读取命令并过滤数据

- Mega蠕变-从存储在Mega云存储服务中的文本文件读取命令的C#后门

- FlipCreep(翻转爬行)-从存储在FTP服务器中的文本文件读取命令并过滤数据的C#后门

- TechnoCreep公司-C#后门,通过TCP套接字与C2服务器通信,以执行命令和过滤数据

- PapaCreep公司-一个C++后门,可以通过TCP套接字从远程服务器接收和执行命令

PapaCreep是一个模块化恶意软件,它包含四个不同的组件,用于运行命令、接收和发送命令及其输出,以及上传和下载文件。

这家斯洛伐克网络安全公司表示,它还发现了其他几个模块,这些模块负责记录击键、截屏、通过网络摄像头拍照以及在受损机器上建立反向外壳。

尽管攻击中使用了大量恶意软件,但目前尚不清楚用于破坏网络的初始访问向量,尽管怀疑可能涉及利用VPN漏洞。

Porolli说:“该组织的大多数恶意模块都很小,功能有限”。“他们喜欢在后门中分割代码,将恶意功能分发到各种小DLL中,也许是希望防御者或研究人员不会观察到完整的攻击链”。