中国黑客利用GamePlayerFramework恶意软件瞄准在线赌场

一个来自中国的高级持续威胁(APT)团体,代号为DiceyF公司多年来一直与针对东南亚在线赌场的一系列攻击有关。

俄罗斯网络安全公司卡巴斯基(Kaspersky)表示,这一活动与另一系列入侵行为一致,这些入侵行为归因于Earth Berberoka(又名Gambling Puppet)和DRBControl,理由是战术和目标的相似性,以及对安全消息客户端的滥用。

研究人员库尔特·鲍姆加特纳(Kurt Baumgartner)和乔治·库切林(Georgy Kucherin)在本周发表的一篇技术综述中表示:“我们可能有间谍活动和(知识产权)盗窃行为,但真正的动机仍然是个谜”。

调查的起点是2021 11月,当时卡巴斯基表示,它检测到多个PlugX加载程序和其他有效负载,这些加载程序和负载是通过员工监控服务和安全包部署服务部署的。

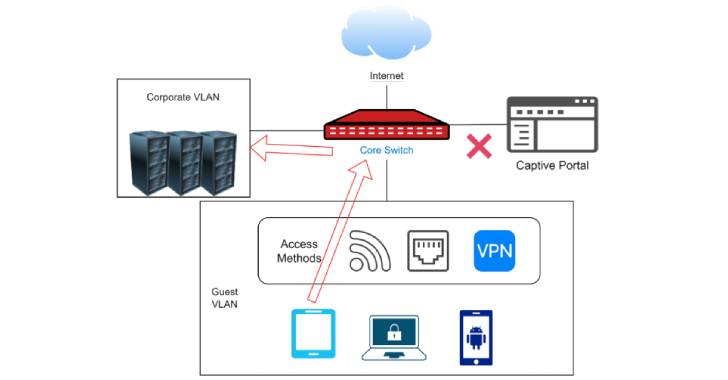

初始感染方法;通过安全解决方案包分发框架;该公司表示,这使得威胁行为体“能够以某种程度的隐身进行网络间谍活动”。

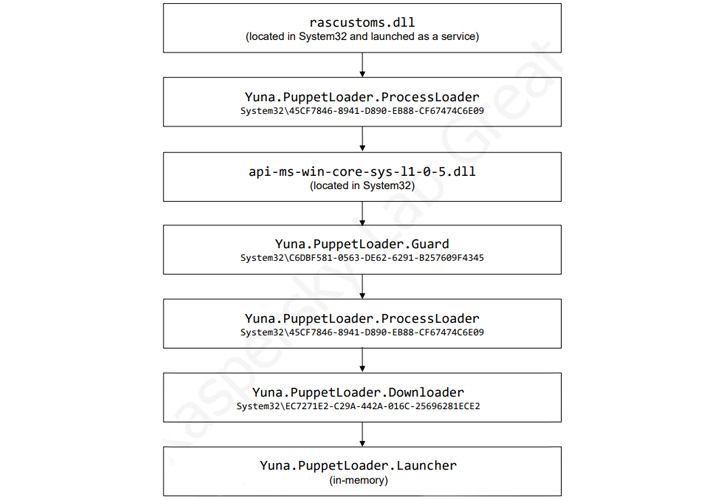

随后,据说使用了相同的安全包部署服务来交付所谓的GamePlayerFramework,这是一种基于C++的恶意软件的C#变体,称为PuppetLoader。

研究人员解释道:“这个‘框架’包括下载器、启动器和一组插件,这些插件提供远程访问并窃取击键和剪贴板数据”。

有迹象表明,DiceyF活动是对地球Berberoka的一次后续活动,使用了一套经过重新设计的恶意软件工具集,尽管该框架是通过两个独立的分支机构(Tifa和Yuna)维护的,这两个分支机构配备了不同复杂程度的不同模块。

虽然Tifa分支包含一个下载器和一个核心组件,但Yuna在功能上更复杂,包括一个下载程序、一组插件和至少12个PuppetLoader模块。也就是说,这两个分支都被认为是主动和增量更新的。

无论采用何种变型,一旦启动,GamePlayerFramework就会连接到命令和控制(C2),并传输有关受损主机和剪贴板内容的信息,之后,C2会用15个命令中的一个做出响应,这些命令允许恶意软件夺取对机器的控制权。

这还包括在受害者系统上启动一个插件,该插件可以在实例化框架时从C2服务器下载,也可以使用服务器发送的“InstallPlugin”命令检索。

反过来,这些插件可以从Google Chrome和Mozilla Firefox浏览器中窃取Cookie,捕获击键和剪贴板数据,设置虚拟桌面会话,甚至可以通过SSH远程连接到机器。

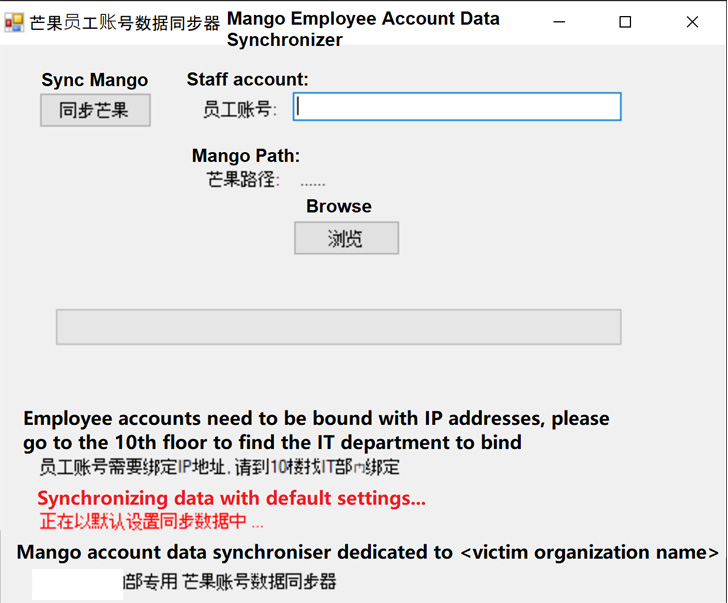

卡巴斯基还指出,有人使用了一款模仿另一款名为芒果员工账户数据同步器的软件的恶意应用程序,该软件是一款用于目标实体的信使应用程序,用于在网络中删除GamePlayerFramework。

研究人员表示:“DiceyF活动和TTP有许多有趣的特点”。“该小组会随着时间的推移修改代码库,并在整个入侵过程中开发代码功能”。

“为了确保受害者不会对伪装的植入物产生怀疑,攻击者获取了目标组织的信息(如该组织IT部门所在的楼层),并将其包含在向受害者显示的图形窗口中”。