在500万部流行的安卓手机上发现预装恶意软件

发布时间:2022-09-27 04:55:45 376

相关标签: # 研究# 服务器# 设备# 软件# 黑客

配音罗滕西斯,伪装成“系统Wi-Fi服务”应用程序的恶意软件预装在Honor、华为、小米、OPPO、维梧、三星和GIONEE—生产的数百万部全新智能手机上;添加到供应链的某个地方。

所有这些受影响的设备都是通过总部位于杭州的手机经销商天派(Tian Pai)发货的,但研究人员不确定该公司是否直接参与了这场活动。

据揭发此次活动的Check Point Mobile Security Team称,RottenSys是一种高级恶意软件,它不提供任何安全的Wi-Fi相关服务,但需要几乎所有敏感的Android权限来启用其恶意活动。

“根据我们的发现,RottenSys恶意软件于2016年9月开始传播。截至2018年3月12日,有4964460台设备感染了RottenSys,”研究人员说。为了逃避检测,这款假冒的系统Wi-Fi服务应用最初没有恶意组件,也不会立即启动任何恶意活动。

相反,RottenSys的设计目的是与其命令和控制服务器通信,以获得所需组件的列表,其中包含实际的恶意代码。

RottenSys随后会相应地下载并安装它们,使用不需要任何用户交互的“下载而不通知”权限。

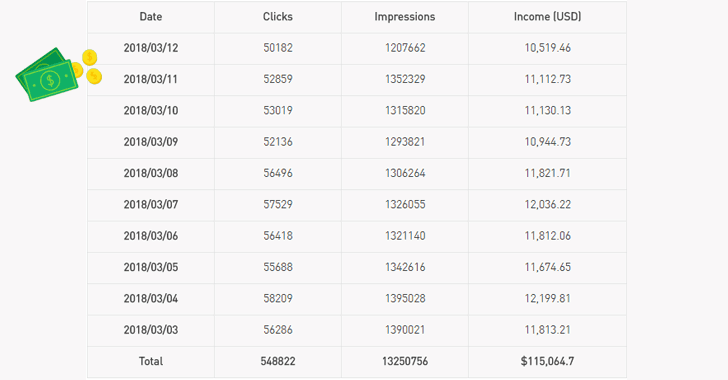

黑客在过去10天里赚了11.5万美元

研究人员说:“RottenSys是一个极具攻击性的广告网络。仅在过去10天内,它就弹出了13250756次攻击性广告(在广告行业称为印象),其中548822次被转化为广告点击量”。据CheckPoint研究人员称,仅在过去10天内,该恶意软件就让其作者赚了11.5万美元,但攻击者正在进行“远比单纯展示未经邀请的广告更具破坏性的事情”

调查还披露了一些证据,表明RottenSys攻击者已经开始将数百万受感染的设备变成一个庞大的僵尸网络。

一些受感染的设备被发现安装了一个新的RottenSys组件,该组件为攻击者提供了更广泛的功能,包括静默安装其他应用程序和UI自动化。

研究人员指出:“有趣的是,僵尸网络控制机制的一部分是通过Lua脚本实现的。在没有干预的情况下,攻击者可以重新使用其现有的恶意软件分销渠道,并很快掌握对数百万台设备的控制权”。这不是CheckPoint研究人员第一次发现受供应链攻击影响的顶级品牌。

去年,该公司发现三星、LG、小米、华硕、Nexus、Oppo和联想的智能手机感染了两种预装恶意软件(Loki特洛伊木马和SLocker移动勒索软件),旨在监视用户。

如何检测和删除Android恶意软件?

要检查您的设备是否感染了该恶意软件,请转到Android系统设置,App Manager,然后查找以下可能的恶意软件包名称:

- com.android.yellowcalendarz (每日黄历)

- com.changmi.launcher (畅米桌面)

- com.android.services.securewifi (系统WIFI服务)

- 通用域名格式。系统服务zdsgt

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报