泄露的NSA转储文件还包含该机构用来追踪其他黑客的工具

发布时间:2022-09-26 21:07:02 839

相关标签: # 数据# 恶意软件# 攻击# 工具# 软件

CrySyS实验室和Ukatemi的一组匈牙利安全研究人员现在透露,NSA转储文件不仅包含用于控制目标系统的零日攻击,还包括该机构用于跟踪其他国家黑客操作的脚本和扫描工具集合。

根据Intercept今天发布的一份报告,NSA的专业团队领土争端(TeDi)开发了一些脚本和扫描工具,帮助该机构在其感染的目标机器上检测其他民族国家黑客。

“当NSA在伊朗、俄罗斯、中国和其他地方攻击机器时,其运营商想知道外国间谍是否在同一台机器中,因为这些黑客可以窃取NSA的工具或在机器中监视NSA的活动,”该出版物报道。

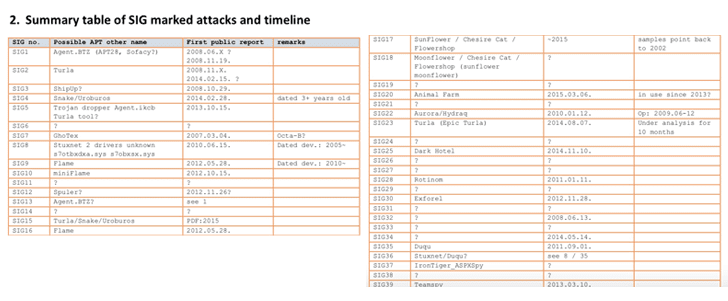

“如果其他黑客吵闹且鲁莽,他们也会导致NSA自己的操作暴露出来。因此,根据机器上的其他人,NSA可能会决定退出或格外小心地进行”。NSA的领土争端小组维护着一个数字签名数据库,比如文件的指纹和来自不同黑客组织的片段,以追踪APT操作的归属。

Dark Hotel是一个复杂的网络间谍组织,据信来自韩国,以瞄准酒店Wi-Fi网络,监视制造业、国防、投资资本、私募股权、汽车和其他行业组织的高级管理人员而闻名。

该研究小组计划本周在坎昆举行的卡巴斯基安全峰会上公布NSA脚本和扫描工具的发现,这将帮助其他研究人员挖掘数据,并确定NSA正在寻找的更多APT群体。

“该团队还希望这些信息能帮助社区对一些恶意软件样本和签名进行分类,这些样本和签名之前已被安全社区发现,但由于研究人员不知道他们属于哪一个高级黑客组织,因此仍然未被分配给某个特定的威胁组织,”截取说。加密和系统安全(CrySyS Lab)最为人所知的是发现了一个名为独曲2011年,它被认为是由接受美国帮助开发臭名昭著的Stuxnet恶意软件因为破坏伊朗核计划。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报