警告:针对Apple macOS用户的新的无法检测的DNS劫持恶意软件

发布时间:2022-09-26 00:40:13 548

相关标签: # rust# 数据# 服务器# 攻击# 信息

OSX/MaMi,一个未签名的Mach-O 64位可执行文件,该恶意软件与2012年感染全球数百万台计算机的Dnshanger恶意软件有些相似。

Dnshanger恶意软件通常会更改受感染计算机上的DNS服务器设置,使攻击者能够通过恶意服务器路由互联网流量,并截获敏感信息。

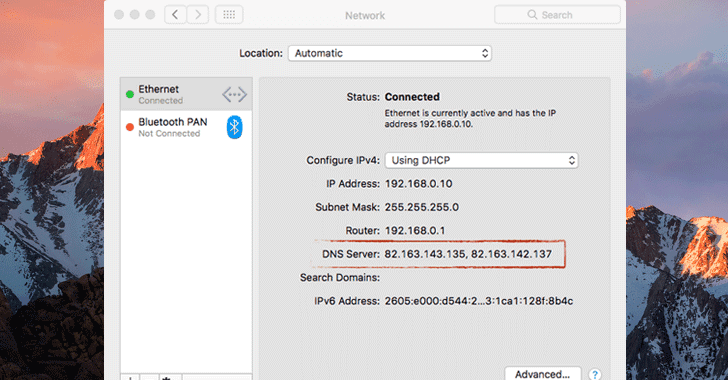

第一次出现在Malwarebytes论坛上,一名用户发布了一条关于感染朋友计算机的未知恶意软件的查询,该恶意软件悄悄地将受感染macOS上的DNS设置更改为82.163.143.135和82.163.142.137地址。

前NSA黑客帕特里克·沃德尔(Patrick Wardle)查看了帖子后,分析了该恶意软件,发现它确实是一个DNS劫持者,它还调用安全工具安装新的根证书,试图拦截加密通信。

"OSX/MaMi并不是特别先进,但确实以相当恶劣和持久的方式改变了受感染的系统”帕特里克说。

"通过安装新的根证书并劫持DNS服务器,攻击者可以执行各种恶意操作,例如中间人流量(可能是为了窃取凭据或注入广告)“或将加密货币挖掘脚本插入网页。Besides this, the OSX/MaMi macOS malware, which appears to be in its initial stage, also includes below-mentioned abilities, most of which are not currently activated in its version 1.1.0:

- 截图

- 生成模拟鼠标事件

- 也许会作为一个发布项目持续下去

- 下载和上传文件

- 执行命令

目前尚不清楚恶意软件的动机、作者及其传播方式。

然而,Patrick认为,攻击者可能使用了一些蹩脚的方法,比如恶意电子邮件、基于web的虚假安全警报/弹出窗口,或是针对Mac用户的社会工程类型的攻击。

要检查您的Mac电脑是否感染了MaMi恶意软件,请通过系统首选项应用程序进入终端,检查您的DNS设置—;尤其是82.163.143.135和82.163.142.137。

根据多引擎防病毒扫描软件VirusTotal的说法,目前59种流行的防病毒软件都没有检测到这种恶意软件,因此建议您使用第三方工具,例如可以检测和阻止传出流量的防火墙。

你还可以为macOS安装一个名为“LuLu”的免费开源防火墙,该防火墙由Patrick创建,可在GitHub上使用,它可以阻止可疑流量,防止OSX/MaMi窃取你的数据。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报