巨大的缺陷几乎影响到所有现代设备;补丁可能会影响CPU性能

发布时间:2022-09-25 20:20:18 500

相关标签: # 研究# 技术# 设备# 攻击# 补丁

____________

新年的第一周还没有结束,很快一个巨大的漏洞将袭击全球数亿Windows、Linux和Mac用户。

根据昨天发布的一篇博客文章,Linux内核开发核心团队已经准备了一个关键的内核更新,但没有发布关于该漏洞的很多信息。

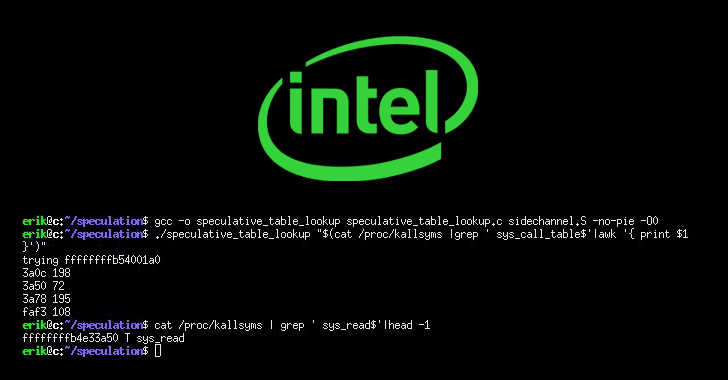

Twitter上的多名研究人员证实,英特尔处理器(x86-64)存在严重的硬件级别问题,攻击者可能会访问受保护的内核内存,其中主要包括密码、登录密钥和从磁盘缓存的文件等信息。

该安全补丁实现了内核页表隔离(KPTI),将内核移动到一个完全独立的地址空间,并使其受到保护,在运行程序和用户空间时无法访问,这需要在操作系统级别进行更新。

Python Sweetness写道:“本系列的目的在概念上很简单:当进程在用户空间中运行时,通过从进程页表中取消映射尽可能多的Linux内核来防止各种攻击,这大大阻碍了从非特权用户空间代码中识别内核虚拟地址范围的尝试。”。值得注意的是,安装更新会对系统速度产生负面影响,可能会使CPU性能下降5%到30%,“具体取决于任务和处理器型号”

“随着页表拆分补丁的合并,每当内核开始执行时,以及每次用户代码恢复执行时,内核都有必要刷新这些缓存。”该漏洞的很多细节目前都处于保密状态,但考虑到其保密性,一些研究人员还推测,在web浏览器中运行的Javascript程序可以恢复受内核保护的敏感数据。

AMD的Linux操作系统小组成员汤姆·伦达基(Tom Lendacky)说,由于该公司提供了安全保护,AMD处理器不受该漏洞的影响。

“AMD处理器不受内核页表隔离功能所保护的攻击类型的影响,”该公司表示。

“AMD微体系结构不允许内存引用,包括推测性引用,当访问会导致页面错误时,它们在较低权限模式下运行时访问更高权限的数据。”为所有x86处理器发布的Linux补丁还包括AMD处理器,Linux主线内核也认为AMD处理器不安全,但AMD特别建议不要为Linux启用补丁。

微软可能会在周二发布的补丁中修复其Windows操作系统的问题,苹果也可能正在开发一个补丁来解决该漏洞。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报