Satori IoT僵尸网络利用零日攻击华为路由器

发布时间:2022-09-25 14:37:50 1022

相关标签: # 服务器# 恶意软件# 技术# 软件# 软件

Mirai的另一个变种再次受到攻击,利用华为家用路由器模型中的零日漏洞迅速传播。

配音萨托里(也称为Okiru),Mirai变种一直针对华为的路由器型号HG532,因为Check Point安全研究人员表示,他们跟踪了数十万次试图在野外利用路由器型号中的漏洞的尝试。

根据中国安全公司360 Netlab 12月5日发布的一份分析报告,11月底,Check Point研究人员首次发现Satori病毒,本月早些时候,该病毒仅在12小时内就感染了20多万个IP地址。

Check Point周四发布的最新报告显示,研究人员怀疑一名名为“Nexus Zeta”的非熟练黑客正在利用华为HG532设备中的零天远程代码执行漏洞(CVE-2017-17215)进行攻击。

“TR-064是为本地网络配置而设计的,”报告写道。“例如,它允许工程师在内部网络中执行基本设备配置、固件升级等操作。”由于该漏洞允许远程攻击者对设备执行任意命令,攻击者被发现利用该漏洞在华为路由器上下载并执行恶意负载,并上传Satori僵尸网络。

在Satori攻击中,每个机器人都会被指示向目标发送手工制作的UDP或TCP数据包。

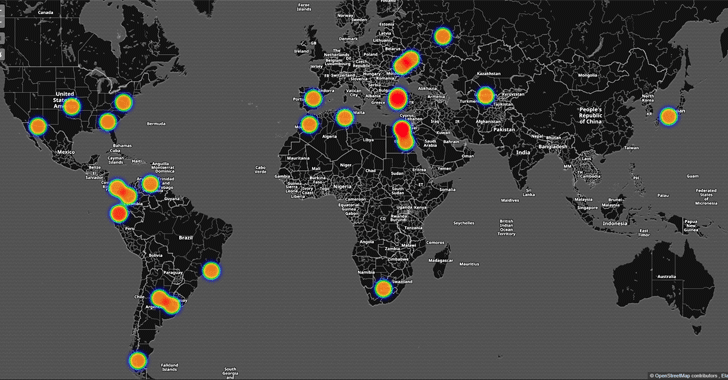

研究人员说:“用于泛洪操作的数据包数量及其相应的参数是从C&C服务器传输的。”。“此外,C&C服务器可以通过一个单独的IP进行攻击,或者使用一个子网地址和一些有价值的位来通过一个子网。”尽管研究人员观察到全球范围内发生了一系列针对华为HG532设备的攻击,但最受攻击的国家包括美国、意大利、德国和埃及。

Check Point的研究人员在他们的发现得到确认后,立即“谨慎地”向华为披露了该漏洞,华为确认了该漏洞,并于周五向客户发布了更新的安全通知。

华为在其安全咨询中表示:“经过身份验证的攻击者可以向37215端口发送恶意数据包以发起攻击。成功利用此漏洞可能导致远程执行任意代码。”。该公司还提供了一些可能规避或防止利用漏洞的缓解措施,包括使用内置防火墙功能、更改设备的默认凭据,以及在运营商端部署防火墙。

用户还可以部署华为NGFWs(下一代防火墙)或数据中心防火墙,并将其IPS签名数据库升级至2017年12月1日发布的最新IPS_H20011000_2017120100版本,以检测并防御该漏洞。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报