Conti集团的一些成员以乌克兰为目标发动了经济动机的袭击

从2022年4月到8月,康蒂网络犯罪集团的前成员涉嫌参与了针对乌克兰的五次不同行动。

这些发现来自谷歌的威胁分析小组(TAG),建立在2022年7月发布的一份报告的基础上,该报告详细描述了在俄罗斯-乌克兰战争中针对东欧国家的持续网络活动。

“UAC-0098是一个威胁行为体,历史上曾发布过IcedID银行特洛伊木马,导致了人为勒索软件攻击,”标签研究员皮埃尔·马克·布卢厄在与《黑客新闻》分享的一份报告中说。

“袭击者最近将重点转移到乌克兰组织、乌克兰政府以及欧洲人道主义和非营利组织”。

UAC-0098被认为是Quantum和Conti(又名FIN12、Gold Ulrick或Wizard Spider)等勒索软件组的初始访问代理,前者于2022年4月被后者吞并。

该集团在2022年6月开展的一项重要活动是滥用Windows操作系统中的Follina漏洞(CVE-2022-30190),在媒体和关键基础设施实体的目标主机上部署CrescentImp和Cobalt打击信标。

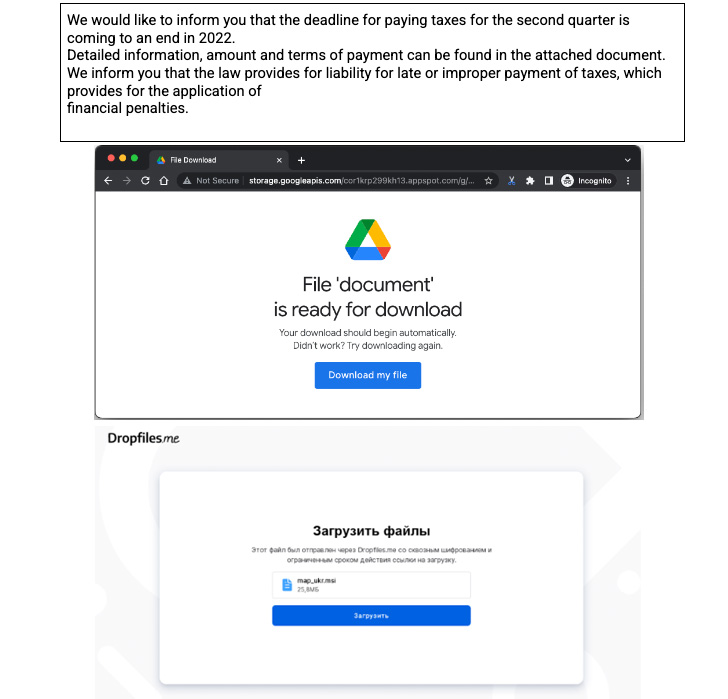

但这似乎是早在2022年4月下旬开始的一系列攻击的一部分,当时该组织开展了电子邮件钓鱼活动,以提供主播(又名LackeyBuilder),这是TrickBot集团主播植入的变体,使用SMTP进行命令和控制。

随后发布IcedID和Cobalt Strike的网络钓鱼活动针对乌克兰组织,多次攻击酒店业,其中一些模仿乌克兰国家网络警察或埃隆·马斯克和StarLink的代表。

大约在5月中旬,据说UAC-0098还利用印度一家酒店的一个受损账户,向乌克兰酒店业的组织发送带有恶意软件的附件,然后扩展到意大利的人道主义非政府组织。

在技术、零售和政府部门的实体中也观察到类似的攻击,IcedID二进制文件被隐藏为微软更新,以触发感染。尚未确定成功妥协后执行的开采后步骤。

自战争爆发以来,UAC-0098远非唯一一个与Conti有关联的黑客集团将目光投向乌克兰。2022年7月,IBM Security X-Force披露,TrickBot团伙策划了六次不同的活动,以系统地针对该国的大量恶意软件。

“UAC-0098活动是东欧金融动机集团和政府支持集团之间界限模糊的典型例子,说明了威胁行为体改变目标以符合地区地缘政治利益的趋势,”该局表示。

“该集团对破坏乌克兰酒店业的业务表现出强烈的兴趣,甚至针对同一连锁酒店发起了多个不同的活动”。