Apple macOS High Sierra漏洞允许黑客以明文形式窃取密钥链密码

发布时间:2022-09-11 00:40:02 334

相关标签: # 服务器# 漏洞# 研究# 服务器# 攻击

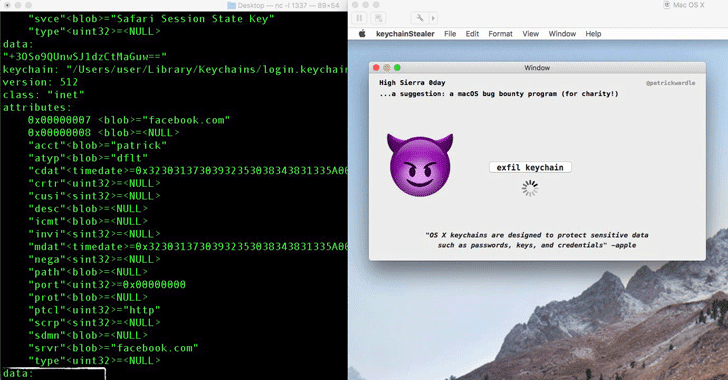

前NSA黑客、现任安全公司Synack研究负责人的帕特里克·沃德尔(Patrick Wardle)在macOS中发现了一个关键的零日漏洞,任何已安装的应用程序都可能窃取存储在Mac Keychain中的在线帐户的用户名和明文密码。

macOS Keychain是一个内置密码管理系统,帮助苹果用户安全地存储应用程序、服务器、网站、加密密钥和信用卡号的密码,只能使用用户定义的主密码访问。

沃德尔说:“我发现了一个漏洞,恶意的非特权代码(或应用程序)可以通过编程方式访问密钥链,并转储所有这些数据,包括你的纯文本密码。这不是应该发生的事情”。沃德尔昨天发布了一段关于该漏洞的概念验证视频,展示了如何利用该黑客从钥匙链中过滤出每一个明文密码,而无需用户输入主密码。

“我们鼓励用户只从Mac App Store等可靠来源下载软件,并注意macOS提供的安全对话框”。

Wardle称,他上个月向苹果报告了这个问题,并在该公司计划在不修复漏洞的情况下发布High Sierra时公开披露了此事,这不仅影响了最新版本的macOS,也影响了旧版本的macOS。

本月早些时候,Patrick披露了macOS High Sierra内核扩展SKEL(安全内核扩展加载)安全功能中的另一个漏洞,该漏洞允许攻击者在不需要用户批准的情况下运行任何第三方内核级扩展。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报