CCleaner恶意软件通过第二个后门感染大型科技公司

发布时间:2022-09-10 19:57:34 438

相关标签: # 数据库# 服务器# 恶意软件# 技术# 黑客

本周早些时候,当CCleaner黑客攻击被报道时,研究人员向用户保证,大规模攻击中没有使用第二阶段恶意软件,受影响的用户可以简单地更新自己的版本,以摆脱恶意软件。

受影响的科技公司

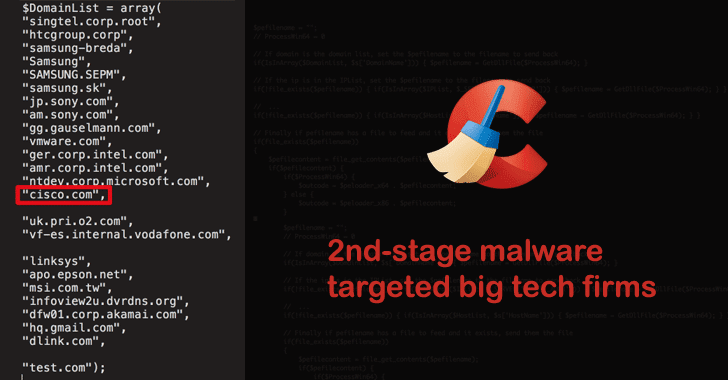

根据C2服务器配置中提到的预定义列表,此次攻击的目的是在主要技术公司的网络中找到计算机,并提供辅助有效载荷。目标公司包括:- 谷歌

- 微软

- 思科

- 情报

- 三星

- 索尼

- 宏达电

- 林克斯

- D-Link

- Akamai

- VMware

CCleaner黑客根据他们的域名、IP地址和主机名专门选择了这20台机器。研究人员认为,第二个恶意软件可能是用于工业间谍活动的。

CCleaner恶意软件与中国黑客组织的链接

据卡巴斯基的研究人员称,CCleaner恶意软件与一个名为Axiom的复杂中国黑客组织使用的黑客工具共享一些代码,该组织也称为APT17、72组、DeputyDog、Tailgater团队、Hidden Lynx或AuroraPanda。

“注入#CCleaner的恶意软件与#Axiom APT‘雨伞’中的一个APT小组使用的多个工具共享了代码,”卡巴斯基实验室全球研究和分析团队总监在推特上写道。思科研究人员还注意到,攻击者服务器上的一个配置文件是针对中国时区设置的,这表明中国可能是CCleaner攻击的来源。然而,仅凭这一证据还不足以确定其归属。

Cisco Talos的研究人员还表示,他们已经通知了受影响的科技公司可能的违规行为。

删除恶意的CCleaner版本不会有帮助

仅从受感染的机器上删除Avast的软件应用程序不足以从其网络中清除CCleaner二级恶意软件负载,因为攻击者的C2服务器仍处于活动状态。因此,强烈建议那些计算机感染了恶意版本CCleaner的受影响公司在安装受污染的安全程序之前,从备份版本完全恢复系统。

“这些发现还支持并加强了我们之前的建议,即受此供应链攻击影响的人不应简单地删除受影响的CCleaner版本或更新到最新版本,而应从备份或重新映像系统中恢复,以确保他们不仅完全删除CCleaner的后门版本,而且完全删除因此,系统中可能存在的任何其他恶意软件,”研究人员说。对于那些不知道的人,Windows 32位版本的CCleaner v5。33.6162和CCleaner Cloud v1。07.3191受恶意软件影响,受影响的用户应将软件更新至5.34或更高版本。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报