安卓应用商店中发现了1000多个间谍软件应用

发布时间:2022-09-08 23:46:39 415

相关标签: # 服务器# 研究# 恶意软件# 技术# 信息

有人成功地向第三方应用商店和Google Play Store注入了上千个恶意应用,这些应用几乎可以监控用户在移动设备上做的任何事情,从静默记录通话到在没有用户交互的情况下拨打出站电话。

配音音效至少从2月份开始,该间谍软件就在安卓应用商店中大肆传播,并通过假装自己是一个消息应用程序来传播—;它实际上提供了一种信息服务。

SonicSpy可以执行大量恶意任务

除此之外,SonicSpy间谍软件还窃取用户信息,包括通话记录、联系人以及受感染设备连接到的Wi-Fi接入点的信息,这些信息可以轻松用于跟踪用户的位置。

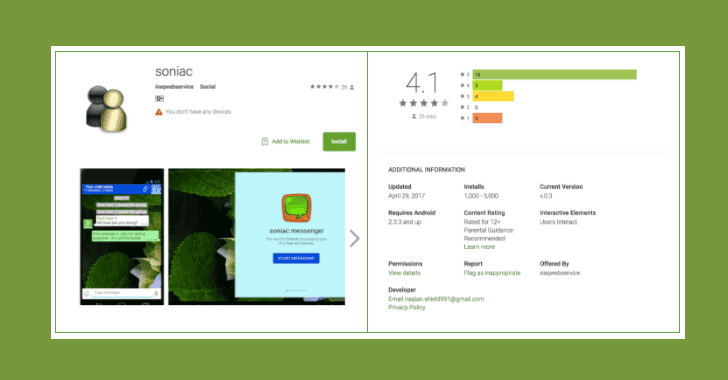

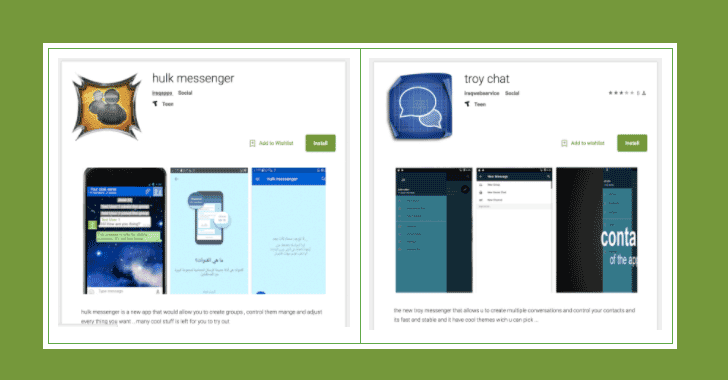

该间谍软件是由移动安全公司Lookout的安全研究人员发现的。研究人员还在官方的Google Play商店中发现了三个被SonicSpy感染的消息应用程序版本,该应用程序已被下载数千次。

伊拉克与Sonicpy间谍软件的联系

研究人员认为,该恶意软件与伊拉克的一名开发人员有关,并表示整个Sonicpy恶意软件家族支持73种不同的远程指令,攻击者可以在受感染的Android设备上执行这些指令。

伊拉克与间谍软件的联系源于SonicSpy和斯派诺特,这是2016年7月发现的另一个安卓恶意软件,伪装成Netflix应用程序,据信是由一名伊拉克黑客编写的。

Lookout Security Research services技术负责人迈克尔·弗洛斯曼(Michael Flossman)说:“有很多迹象表明,这两个家族的发展背后都有同一个参与者。例如,这两个家族都有代码相似性,经常使用动态DNS服务,并在非标准2222端口上运行。”。此外,重要的指标是谷歌Play store上列出的Sonic背后的开发者帐户的名称服务."

以下是SonicSpy间谍软件的工作原理

其中一款被Sonicpy感染的短信应用伪装成一款名为Sonic的通讯工具,通过谷歌的Play Store发布。

安装后,Sonic会从智能手机菜单中删除启动器图标,以隐藏自己,并连接到命令与控制(C&C)服务器,试图安装修改版的Telegram应用程序。

然而,该应用程序实际上包含许多恶意功能,使攻击者能够几乎完全控制受感染的设备,并将其变成你口袋中的间谍,可以无声地录制音频、拨打电话、拍照,并窃取你的个人数据,包括通话记录、联系人和有关Wi-Fi接入点的详细信息。

在被谷歌删除之前,该应用已经被下载了1000到5000次,但由于它是1000个变种的一部分,该恶意软件可能已经感染了数千个以上的变种。

Sonicpy可以再次进入游戏商店

尽管SonicSpy感染的应用程序现已从Play Store中删除,但研究人员警告称,该恶意软件可能会通过另一个开发者帐户和不同的应用程序界面再次进入Play Store。

研究人员警告说:“这个家族背后的参与者已经证明,他们有能力将他们的间谍软件带入官方应用商店,随着它的积极开发,其构建过程是自动化的,Sonicpy很可能在未来再次出现。”。虽然谷歌已经采取了许多安全措施,防止恶意应用通过谷歌的安全检查进入Play Store,但恶意应用仍然会进入Play Store。

就在上个月,我们警告过你一个聪明的恶意软件,叫做泽维尔这是在800多个不同的安卓应用程序中发现的,这些应用程序已经从谷歌Play Store下载了数百万次,并且默默地收集了敏感的用户数据,可以执行危险的任务。

今年4月,我们报道了BankBot banking特洛伊木马进入谷歌Play Store的情况,该木马能够在受感染的设备上获得管理员权限,并执行广泛的恶意任务,包括窃取受害者的银行登录名。

在同一个月,大约200万安卓用户成为这场灾难的受害者假向导在官方的Google Play商店上,40多个流行手机游戏应用程序中隐藏着恶意软件,如Pokémon Go和FIFA mobile。

如何保护自己免受此类恶意软件的攻击

要防止自己成为此类聪明恶意软件的目标,最简单的方法就是时刻提防可疑的应用程序,即使是从官方的Google Play商店下载这些应用程序时,也要尽量只使用受信任的品牌。

此外,在安装任何应用之前,即使是从官方应用商店安装应用,也要查看下载应用的用户留下的评论,验证应用权限,并授予与应用用途相关的权限。

此外,不要从第三方来源下载应用程序。虽然在本例中,该应用程序也通过官方Play Store进行分发,但大多数情况下,受害者通过不受信任的第三方应用程序商店感染了此类恶意软件。

最后但并非最不重要的一点是,强烈建议您在设备上始终保留良好的防病毒软件,在此类恶意软件感染您的设备之前能够检测并阻止它们,并保持设备和应用程序处于最新状态。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报