黑客透露无密码劫持Windows用户会话的最简单方法

发布时间:2022-08-14 15:43:52 380

相关标签: # windows# 漏洞# 研究# 数据# 工具

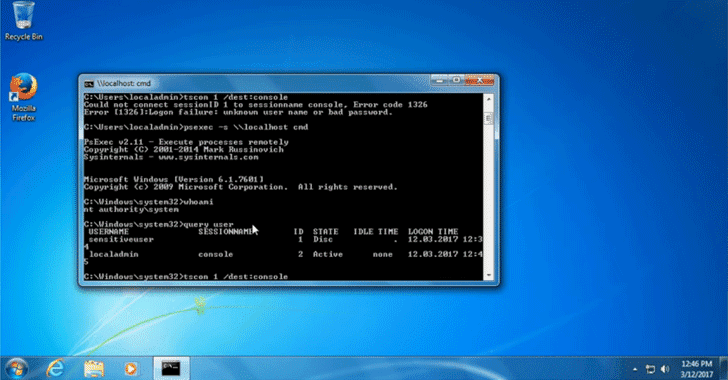

以色列安全研究员亚历山大·科尔兹尼科夫(Alexander Korznikov)最近证明,本地特权用户甚至可以使用内置命令行工具劫持任何具有更高权限的登录Windows用户的会话,而不知道该用户的密码。

这个技巧适用于几乎所有版本的Windows操作系统,不需要任何特权。科尔兹尼科夫本人无法确定这是Windows功能还是安全漏洞。

科尔兹尼科夫发现的这个问题并不完全是新问题,因为法国安全研究员本杰明·德尔皮(Benjamin Delpy)大约六年前在他的博客上详细介绍了一种类似的用户会话劫持技术。

为了成功利用此漏洞,攻击者需要物理访问目标机器,但需要在被黑客攻击的机器上使用远程桌面协议(RDP)会话;攻击也可以远程执行。

视频演示和PoC攻击发布!

Korznikov在最新的Windows 10、Windows 7、Windows Server 2008和Windows Server 2012 R2上成功测试了该漏洞,但另一名研究人员在Twitter上证实,该漏洞在每个Windows版本上都有效,即使工作站已锁定。

虽然微软不认为这是一个安全漏洞,一些专家认为拥有管理权限的Windows用户可以做任何事情,但Korznikov解释了一个简单的攻击场景,以解释恶意内部人员如何容易滥用该漏洞:

“一些银行员工可以访问计费系统及其登录凭据。有一天,他来上班,登录计费系统并开始工作。午餐时间,他锁上工作站,出去吃午饭。同时,系统管理员可以利用此漏洞访问员工的工作站。”

“根据银行的政策,管理员的帐户不应访问计费系统,但通过windows中的几个内置命令,该系统管理员将劫持员工的桌面,并将其锁定。从现在起,系统管理员可以作为计费员工帐户在计费系统中执行恶意操作。”

微软公司自六年以来就已经知道这个问题,因此它很可能不认为这是一个安全系统漏洞,因为它需要计算机上的本地管理权限,并且认为这是它的操作系统应该如何运行的。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报