谷歌Play商店上超过12款安卓应用被抓获投放银行恶意软件

一场恶意活动利用谷歌Play商店上看似无害的Android dropper应用程序,用银行恶意软件危害用户的设备。

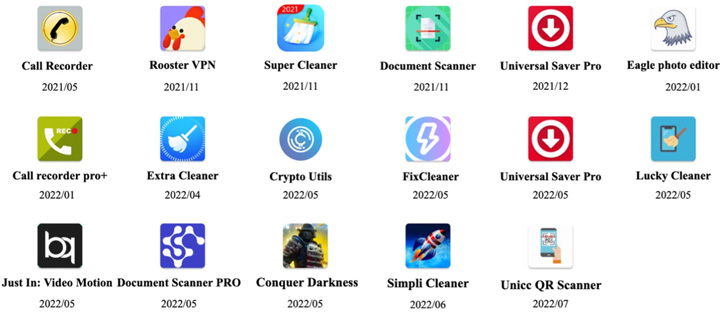

这17款dropper应用,合称滴管Trend Micro伪装成生产力和实用应用程序,如文档扫描仪、二维码阅读器、VPN服务和通话记录器等。所有这些有问题的应用程序都已从应用程序市场中删除。

研究人员说:“DawDropper使用Firebase实时数据库(第三方云服务)来逃避检测,并动态获取有效负载下载地址”。“它还在GitHub上托管恶意有效负载。”

Dropper是一种旨在通过谷歌Play Store安全检查的应用程序,在此之后,它们被用于在设备上下载更强大和侵入性更强的恶意软件,在本例中,是Octo(Coper)、Hydra、Ermac和TeaBot。

攻击链涉及DawDropper恶意软件与Firebase实时数据库建立连接,以接收下载恶意APK文件所需的GitHub URL。

应用商店先前提供的恶意应用列表如下

- 呼叫记录器APK(com.caduta.aisevsk)

- Rooster VPN(com.vpntool.androidweb)

- 超级清洁剂-hyper&;smart(com.j2ca.callrecorder)

- 文档扫描仪-PDF Creator(com.codeword.docscann)

- Universal Saver Pro(com.virtualapps.universalsaver)

- Eagle photo editor(com.techmediapro.photoediting)

- Call recorder pro+(com.chestudio.callrecorder)

- 额外清洁剂(com.casualplay.leadbro)

- 加密实用程序(com.utilsmycrypto.mainer)

- FixCleaner(com.cleaner.fixgate)

- 视频动态(com.olivia.openpuremind)

- com.myunique.sequencestore

- com.flowmysequeto.yamer

- com.qaz.universalsaver

- Lucky Cleaner(com.luckyg.Cleaner)

- 简单清洁剂(com.scando.qukscanner)

- Unicc QR扫描仪(com.qrdscannertx)

其中包括一款名为“Unicc QR Scanner”的应用程序,该应用程序此前在本月被Zscaler标记为传播Coper banking特洛伊木马,这是Exobot移动恶意软件的变体。

Octo还可以禁用Google Play Protect,并使用虚拟网络计算(VNC)记录受害者设备的屏幕,包括银行凭证、电子邮件地址和密码以及PIN等敏感信息,所有这些信息随后都会被过滤到远程服务器。

就银行投手而言,从今年年初开始,他们已经从硬编码的有效负载下载地址转向使用中介来隐藏托管恶意软件的地址。

研究人员说:“网络犯罪分子一直在想方设法逃避检测并感染尽可能多的设备”。

“此外,由于对传播移动恶意软件的新方法的需求很高,一些恶意行为者声称,他们的滴管可能会帮助其他网络犯罪分子在谷歌Play Store上传播他们的恶意软件,从而形成滴管即服务(DaaS)模式”。