JekyllBot:5个漏洞让攻击者控制Aethon TUG医院机器人

发布时间:2022-07-22 21:38:46 481

相关标签: # 攻击# 勒索# 软件# 网络安全# 软件

Aethon Tug医院机器人已经解决了多达五个安全漏洞,远程攻击者可以利用这些漏洞控制设备,干扰药物和实验室样本的及时分发。

美国网络安全和基础设施安全局(CISA)在本周发布的一份咨询报告中表示:“成功利用这些漏洞可能导致拒绝服务情况,允许完全控制机器人功能,或暴露敏感信息”。

Aethon TUG智能自主移动机器人用于世界各地的医院,用于运送药物、运送临床用品,以及独立导航,以执行不同的任务,如清洁地板和收集餐盘。

统称为“JekyllBot:5“Cynerio指出,这些缺陷存在于TUG Homebase Server组件中,有效地允许攻击者通过其集成摄像头阻碍药物的交付,监视患者、员工和医院内部,并获取机密信息。

更糟糕的是,对手可能利用这些弱点劫持机器人在线门户中的合法管理用户会话,并注入恶意软件,以传播对医疗设施的进一步攻击。

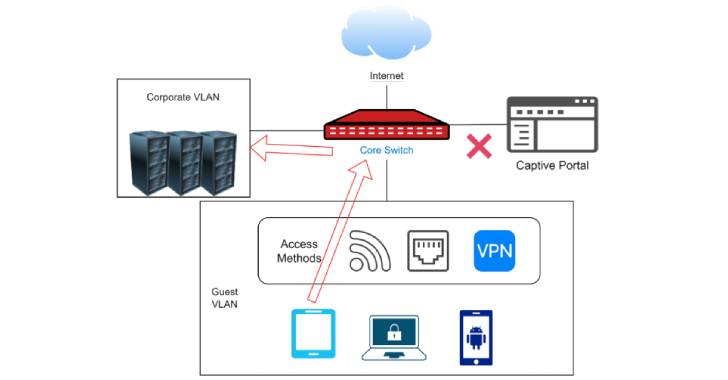

该医疗物联网安全公司表示,利用这些漏洞可能会给“攻击者提供一个接入点,使其能够横向移动医院网络,进行侦察,并最终实施勒索软件攻击、违规和其他威胁”。

去年年末,在代表一家医疗服务提供商客户进行的审计中发现了以下缺陷

- CVE-2022-1070(CVSS得分:9.8)未经验证的攻击者可以连接到TUG Home Base Server websocket以控制TUG机器人。

- CVE-2022-1066(CVSS得分:8.2)未经验证的攻击者可以任意添加具有管理权限的新用户,并删除或修改现有用户。

- CVE-2022-26423(CVSS得分:8.2)未经身份验证的攻击者可以自由访问散列用户凭据。

- CVE-2022-27494(CVSS得分:7.6)当创建或编辑新报告时,车队管理控制台的“报告”选项卡容易受到存储的跨站点脚本攻击。

- CVE-2022-1059(CVSS得分:7.6)车队管理控制台的“加载”选项卡容易受到反映的跨站点脚本攻击。

Cynerio的Asher Brass说:“这些零日漏洞需要非常低的攻击技能,没有特权,也没有用户交互,才能成功地利用这些漏洞进行攻击。

“如果攻击者能够利用JekyllBot:5,他们可能已经完全接管了系统控制,获得了实时摄像头馈送和设备数据,并使用机器人在医院造成了巨大破坏”。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报