新的研究发现,大多数企业供应商未能缓解投机性执行攻击

随着投机执行攻击仍然是困扰现代处理器的一个顽固的持续漏洞,新的研究强调了一个“行业失败”,即采用AMD和Intel发布的缓解措施,构成了固件供应链威胁。

配音固件出血从二者来看,信息泄漏攻击源于企业供应商由于未正确合并修复程序或仅部分使用修复程序而持续暴露微体系结构攻击表面。

这家固件保护公司在与《黑客新闻》分享的一份报告中表示:“此类攻击的影响主要是从特权内存(包括受虚拟化技术保护的内存)中泄露内容,以从同一处理器(CPU)上运行的进程中获取敏感数据”。

“当一个物理服务器可以由多个用户或法律实体共享时,云环境会产生更大的影响”。

近年来,推测执行的实现,一种预测程序执行管道中分支指令的结果和目标的优化技术,被认为容易受到处理器架构上的幽灵式攻击,可能使威胁参与者泄漏加密密钥和其他秘密。

这是通过诱使CPU执行一条指令来实现的,该指令访问内存中的敏感数据,这些数据通常是非特权应用程序的禁区,然后在预测失误后撤消操作后提取数据。

防止投机性执行有害影响的关键对策是一种称为retpoline(也称为“Return Trampoline”)的软件防御,该防御于2018年推出。

尽管最近的研究结果(如Retbleed)最终表明,在某些情况下,retpoline本身不足以阻止此类攻击,但最新的分析表明,即使在最初应用这些缓解措施时,也缺乏一致性。

Binarly首席执行官兼联合创始人亚历克斯·马特罗索夫(Alex Matrosov)对《黑客新闻》(Hacker News)表示:“我们的FirmwareBleed研究表明,行业采用率可能相当低,即使在技术上可行,缓解措施也并不总是适用”。

具体来说,它针对Intel引入的一种称为返回堆栈缓冲区(RSB)填充的最佳做法,以避免在使用retpoline时出现下溢。RSB是返回(也称为RET)指令的地址预测器。

英特尔在其文档中指出:“当返回堆栈缓冲区(RSB)下溢时,某些处理器可能会使用除返回堆栈缓冲区(RSB)之外的分支预测器”。“这可能会影响在此类处理器上使用retpoline缓解策略的软件”。

“在具有不同空RSB行为的处理器上,[系统管理模式]代码应该在从SMM返回之前向RSB填充调用指令,以避免干扰非SMM使用retpoline技术”。

英特尔还建议将RSB填充作为一种机制,以阻止诸如Retbleed之类的缓冲区下溢攻击,或者敦促供应商“在RET指令之前设置[间接分支限制推测],由于调用堆栈较深,存在下溢风险”。

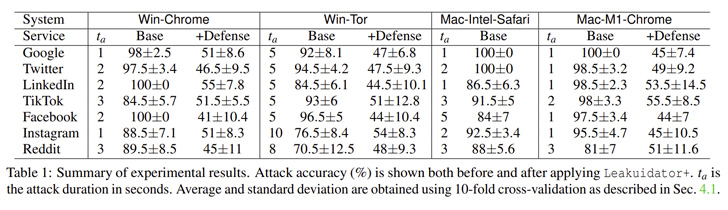

然而,二元研究发现,多达32个来自惠普的固件、59个来自戴尔的固件和248个来自联想的固件没有包括RSB填充补丁,这突显出“固件供应链中的故障”

Matrosov指出:“由于使用与LFENCE相同的技术进行缓解,从技术上讲,Retbleed攻击也可以在固件级别绕过RSB缓解”。

“固件代码中必须存在Retbleed易受攻击的代码原语,才能使攻击成功。Intel和AMD已经解决了Retbleed修复,以减轻攻击,但主要问题是业界采用它们的速度有多快”。

更重要的是,深入的代码分析发现了一些实例,其中固件中存在缓解措施,但其中包含的实现错误引发了自身的安全问题,即使是在2022年发布的更新和具有最新一代硬件的设备中。

研究人员说:“固件供应链生态系统相当复杂,在应用新的行业范围缓解措施或修复参考代码漏洞时,往往包含可重复的故障”。“即使固件中存在缓解措施,也不意味着在不造成安全漏洞的情况下正确应用。”