新的缓存侧通道攻击可以使目标在线用户匿名

新泽西理工学院(NJIT)的一组学者警告说,有一种新技术可能会被用来破坏匿名保护并识别独特的网站访问者。

研究人员说:“完全或部分控制网站的攻击者可以了解特定目标(即唯一的个人)是否正在浏览网站”。“攻击者只能通过公共标识符(如电子邮件地址或推特句柄)识别此目标”。

基于缓存的定向反匿名攻击是一种跨站点泄漏,涉及对手利用谷歌驱动器、Dropbox或YouTube等服务与目标私下共享资源(例如图像、视频或YouTube播放列表),然后将共享资源嵌入攻击网站。

在下一步中,攻击者诱使受害者访问恶意网站并单击上述内容,导致共享资源作为弹出窗口(而不是弹出窗口)或浏览器选项卡加载,广告商用来偷偷加载广告的一种方法。

目标浏览器呈现的该漏洞页面用于确定访问者是否可以访问共享资源,成功访问表明访问者确实是预期目标。

简而言之,这次攻击的目的是通过一段共享内容将与这些个人相关的帐户列表与其社交媒体帐户或电子邮件地址联系起来,从而揭开攻击者控制下网站用户的伪装。

在一个假设的场景中,一个坏演员可以与目标的电子邮件地址共享谷歌硬盘上托管的视频,然后将该视频插入lure网站。因此,当访问者登陆门户时,视频的成功加载可以作为判断受害者是否是其中之一的标准。

这些攻击可以跨具有多个CPU微体系结构和不同web浏览器的桌面和移动系统进行攻击,通过基于缓存的侧通道实现,该侧通道用于收集共享资源是否已加载,从而区分目标用户和非目标用户。

这些攻击还考虑了当web浏览器根据收到的响应呈现相关内容或错误页面时客户端上发生的第二组差异。

研究人员说:“目标用户和非目标用户之间观察到的侧信道泄漏差异有两个主要原因,即服务器端定时差异和客户端呈现差异”。

虽然谷歌、脸书、Instagram、LinkedIn、推特和TikTok等最受欢迎的平台被发现易受攻击,但苹果iCloud是一个值得注意的免疫攻击的服务。

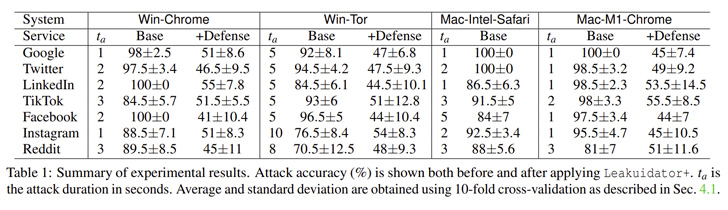

值得指出的是,在目标用户已经登录到该服务的前提下,可以使用去匿名方法。作为缓解措施,研究人员发布了一个名为Leakuidator+的浏览器扩展,可用于Chrome、Firefox和Tor浏览器。

“例如,如果授权用户要观看视频,非目标用户的错误页面也应该显示视频,”研究人员说,并补充说,网站也应该在呈现内容之前要求用户交互。

“了解当前访问网站的人的准确身份可以成为该网站运营商可以执行的一系列邪恶目标活动的起点”。

几周前,德国汉堡大学的研究人员证明,移动设备通过Wi-Fi探测请求泄露密码和过去度假地点等识别信息。

在一项相关的研究中,麻省理工学院的研究人员上个月揭示了网站指纹攻击背后的根本原因,不是由于缓存争用(也称为基于缓存的侧通道)产生的信号,而是由于系统中断,同时表明基于中断的侧通道可以用于发起强大的网站指纹攻击。