Gold Ulrick黑客仍在行动,尽管Conti勒索软件大量泄漏

最新研究显示,臭名昭著的勒索软件集团Conti尽管在今年早些时候遭遇了大规模数据泄露,但仍继续对实体进行攻击。

Conti,被认为是一个俄罗斯的威胁行为者黄金乌尔里克,是勒索软件领域最流行的恶意软件种类之一,占2021 10月至12月三个月期间所有攻击的19%。

Conti是去年数量最多的勒索软件集团之一,与LockBit 2.0、PYSA和Hive一样,Conti锁定了医院、企业和政府机构的网络,同时获得了赎金,以换取共享解密密钥作为其名称和羞耻计划的一部分。

但在这家网络犯罪卡特尔2月份出面支持俄罗斯入侵乌克兰后,一名匿名的乌克兰安全研究员在推特上以ContiLeaks为名,开始泄露源代码及其成员之间的私人对话,为该组织的运作提供了前所未有的洞察力。

Secureworks在3月份发布的一份报告中表示:“这些聊天揭示了一个成熟的网络犯罪生态系统,它跨越多个威胁集团,并得到了频繁的合作和支持”。这些团体包括金布莱克本(TrickBot和Diavol)、金克雷斯特伍德(Emotet)、金神秘主义者(LockBit)和金斯瓦特摩尔(IcedID)。

事实上,Intel 471在2021 12月25日至2022年3月25日期间对Emotet活动进行的技术监控发现,十多个Conti勒索软件目标实际上是Emotet恶意垃圾邮件攻击的受害者,这突出表明了这两种操作是如何交织在一起的。

这就是说,根据总部位于亚特兰大的网络安全公司的统计,泄密似乎并没有对该集团的活动造成影响,3月份公布的Conti受害者人数飙升至2021 1月份以来的第二高月度总数。

此外,据说该组织在4月的前四天增加了11名受害者,尽管运营商继续“改进其勒索软件、入侵方法和方法”,以回应对其武库的公开披露。

上个月底,NCC集团也证实了这一调查结果,该集团表示“Conti运营商继续他们的业务,继续破坏网络,过滤数据,最后部署勒索软件”。

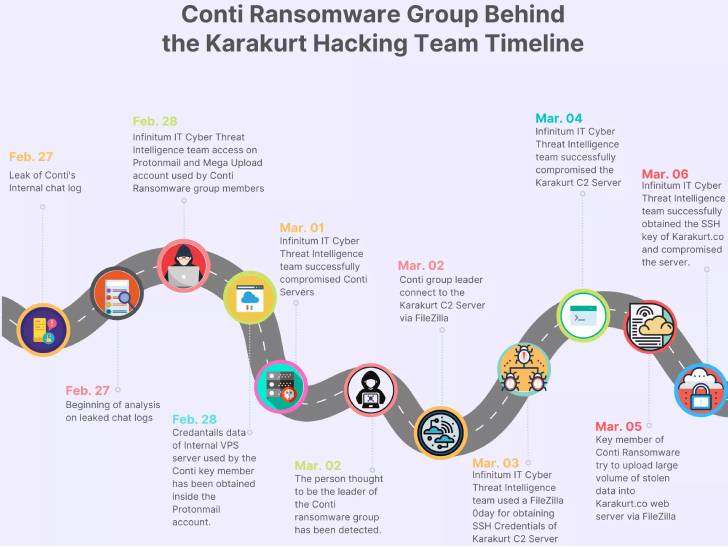

Conti和Karakurt之间的连接网

这一进展发生之际,康蒂和卡拉库尔特数据勒索集团根据康蒂莱克斯传奇期间发布的信息,发现了财务和战术上的重叠。几周前,TrickBot的运营商已被纳入勒索软件卡特尔。

根据北极狼和链分析公司(Chainalysis)研究人员的联合调查,对与属于卡拉库尔特的加密货币地址相关的区块链交易的分析显示,“卡拉库尔特钱包向康蒂钱包发送了大量加密货币”。

据称,共享钱包托管还涉及现已解散的TrickBot团伙的Diavol勒索软件,“Diavol勒索地址由包含Conti勒索软件攻击中使用的地址的钱包托管”,表明Diavol正由Conti和Karakurt背后的同一组参与者部署。

对Conti勒索软件感染后遭受后续一波勒索攻击的一名无名客户进行的进一步法医检查显示,第二组客户使用了Conti留下的同一个Cobalt Strike后门,这意味着看似不同的网络犯罪行为体之间存在着密切联系。

北极狼说:“卡拉库尔特是否是康蒂和迪亚沃特工精心策划的一场混战,还是整个组织批准的一家企业,还有待观察”。

研究人员说:“这种联系或许可以解释为什么卡拉库尔特在其一些只有外渗的竞争对手逐渐消亡的情况下仍能生存并蓬勃发展,或者,这可能是主要集团授权的战略多元化的试运行”。