严重的TLStorm 2.0漏洞影响广泛使用的Aruba和Avaya网络交换机

发布时间:2022-07-09 09:38:17 380

相关标签: # 漏洞# 研究# 数据# 信息# 缺陷

网络安全研究人员详细说明了阿鲁巴和阿瓦亚几种型号网络交换机在实施TLS协议时存在的多达五个严重的安全缺陷,这些缺陷可能被滥用以获取远程访问企业网络和窃取有价值的信息。

这一发现是在3月份TLStorm的披露之后得出的,TLStorm是APC智能UPS设备中的一组三个关键缺陷,可能会让攻击者接管控制权,更糟糕的是,会对设备造成物理损坏。

发现这些缺陷的物联网安全公司Armis指出,设计缺陷可以追溯到一个共同的来源:NanoSSL的滥用,NanoSSL是DigiCert子公司Mocana基于标准的SSL开发套件。

这组新的缺陷TLStorm 2.0,使Aruba和Avaya网络交换机易受远程代码执行漏洞的攻击,从而使对手能够霸占设备、横向移动网络并过滤敏感数据。

受影响的设备包括Avaya ERS3500系列、ERS3600系列、ERS4900系列和ERS5900系列以及Aruba 5400R系列、3810系列、2920系列、2930F系列、2930M系列、2530系列和2540系列

Armis将这些缺陷归咎于“边缘案例”,即未能遵守与NanoSL库相关的指导原则,这可能导致远程代码执行。错误列表如下

- (CVSS得分:9.1)Aruba交换机的RADIUS客户端实现中存在两个内存损坏漏洞

- (CVSS得分:9.0)阿鲁巴交换机多个接口上的NanoSL误用

- (CVSS得分:9.8)Avaya交换机中的TLS重新组装堆溢出漏洞

- (CVSS得分:9.8)Avaya交换机中的HTTP标头解析堆栈溢出漏洞

- 停止使用的Avaya产品线(无CVE)中的HTTP POST请求处理堆溢出漏洞

更令人担忧的是,Avaya交换机中发现的漏洞是零点击漏洞,这意味着它们可以通过未经验证的网络数据包激活,而无需任何用户交互。

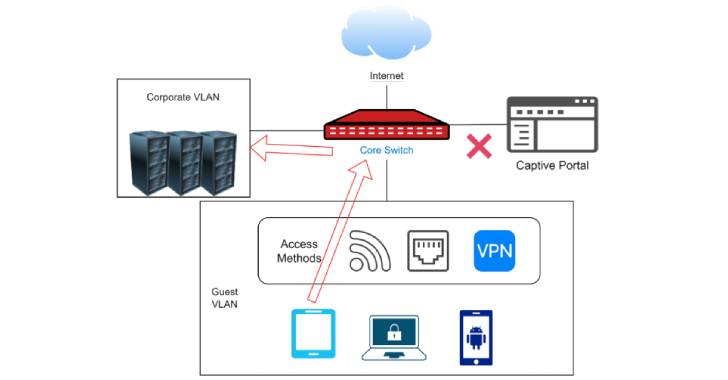

Armis工程研究负责人巴拉克·哈达德(Barak Hadad)表示:“这些研究结果意义重大,因为它们突显出网络基础设施本身存在风险,可被攻击者利用,这意味着仅网络分段已不足以作为安全措施”。

强烈建议部署受影响的Avaya和Aruba设备的组织应用修补程序,以减少任何潜在的攻击企图。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报