新的“SessionManager”后门,目标是Microsoft IIS服务器

至少自2021 3月以来,一种新发现的恶意软件已在野外使用,用于后门Microsoft Exchange服务器,这些服务器属于全球范围内广泛的实体,截至2022年6月,有20家组织仍在感染。

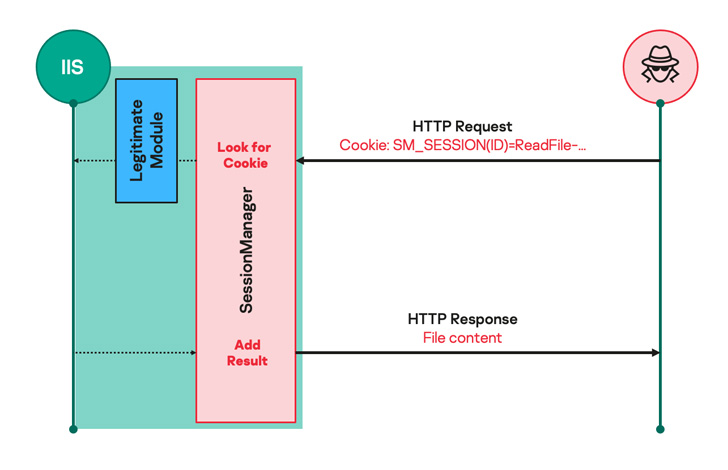

配音会话管理器,在利用Exchange服务器中的一个ProxyLogon漏洞后,该恶意工具伪装为Internet Information Services(IIS)模块,IIS是一种用于Windows系统的web服务器软件。

目标包括横跨非洲、南美、亚洲、欧洲、俄罗斯和中东的24个不同的非政府组织、政府、军事和工业组织。迄今为止,共有34台服务器被SessionManager变体破坏。

这远非第一次在现实世界中观察到这种技术。2021 12月,一个名为Owowa的Outlook凭证窃取程序曝光了使用流氓IIS模块作为分发隐形植入物的手段。

卡巴斯基研究人员皮埃尔·德尔彻说:“删除IIS模块作为后门,使威胁行为体能够保持对目标组织的IT基础设施的持久、抗更新和相对隐蔽的访问,无论是收集电子邮件、更新进一步的恶意访问,还是秘密管理可能被用作恶意基础设施的受损服务器”。

这家俄罗斯网络安全公司将这些入侵事件归因于被追踪为Gelsemium的对手,称与这两个群体和目标受害者相关的恶意软件样本存在重叠。

ProxyLogon自2021 3月被披露以来,已经吸引了多个威胁参与者的反复关注,最新的攻击链也不例外,Gelsemium团队利用这些缺陷删除SessionManager,SessionManager是一个用C++编写的后门,旨在处理发送到服务器的HTTP请求。

SessionManager被称为“轻量级持久初始访问后门”,具有读取、写入和删除任意文件的功能,从服务器执行二进制文件,并与网络中的其他端点建立通信。

该恶意软件还充当一个隐蔽通道,用于进行侦察、收集内存密码,并提供其他工具,如Mimikatz以及来自Avast的内存转储实用程序。

调查结果发布之际,美国网络安全和基础设施安全局(CISA)敦促使用Exchange平台的政府机构和私营部门实体在2022年10月1日遭到否决之前,从传统的基本身份验证方法转向现代身份验证方法。