Microsoft Azure Service Fabric中的新“FabricScape”漏洞影响Linux工作负载

Palo Alto Networks第42单元的网络安全研究人员披露了一个影响微软服务结构的新安全漏洞的详细信息,该漏洞可被利用来获得提升的权限并控制集群中的所有节点。

这个问题被称为工厂(CVE-2022-30137),只能在配置为具有运行时访问权限的容器上进行武器化。截至2022年6月14日,已在Service Fabric 9.0累积更新1.0中进行了修正。

Azure Service Fabric是Microsoft的平台即服务(PaaS)和容器编排器解决方案,用于跨计算机集群构建和部署基于微服务的云应用程序。

作为协调披露过程的一部分,微软表示:“该漏洞使能够访问受损容器的坏人能够提升权限,并获得对资源主机SF节点和整个集群的控制”。“尽管该漏洞在两种操作系统(OS)平台上都存在,但它只能在Linux上被利用,Windows已被彻底审查,发现不易受到这种攻击”。

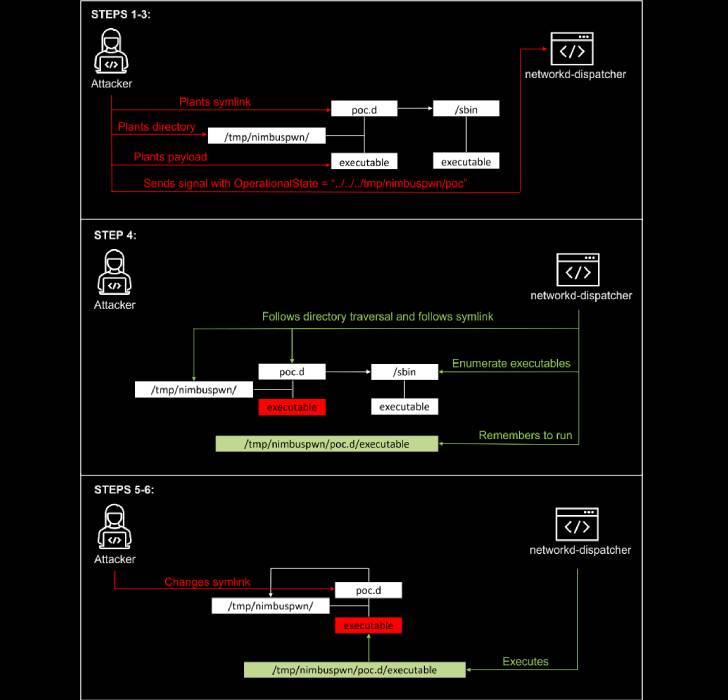

单元42识别的漏洞存在于一个名为Diagnostics Collection Agent(DCA)的组件中,该组件负责收集容器日志信息,并与所谓的“符号链接竞赛”有关

在已演示的概念验证(PoC)攻击中,已经能够访问容器化工作负载的攻击者可以用恶意符号链接替换代理读取的文件(“ProcessContainerLog.txt”),然后利用该链接覆盖任何任意文件,将DCA作为根在节点上运行。

代码执行随后通过利用该漏洞覆盖主机上的“/etc/environment”文件来实现,然后利用以root身份运行的内部cron作业导入恶意环境变量,并在受损容器上加载恶意共享对象,从而在root上下文中为攻击者提供反向shell。

萨森解释说:“为了获得代码执行,我们使用了一种称为动态链接器劫持的技术。我们滥用了LD\U PRELOAD环境变量”。“在新进程初始化期间,链接器加载该变量指向的共享对象,然后将共享对象注入节点上的特权cron作业。

尽管迄今为止没有证据表明该漏洞已在实际攻击中被利用,但至关重要的是,各组织应立即采取行动,确定其环境是否易受影响,并实施补丁。

微软还敦促使用该服务的组织审查Linux和Windows环境中的容器化工作负载,并在考虑托管不受信任的应用程序时采取额外措施创建隔离模式,并删除其对service Fabric运行时的访问权限。