网络安全专家警告“黑巴斯塔”勒索软件的新威胁

Black Basta勒索软件即服务(RaaS)辛迪加在野外出现后的两个月内,在美国、加拿大、英国、澳大利亚和新西兰聚集了近50名受害者,使其在短时间内成为一个突出的威胁。

Cybereason在一份报告中表示:“据观察,Black Basta瞄准了一系列行业,包括制造业、建筑业、运输业、电信业、制药业、化妆品业、管道和供暖业、汽车经销商、内衣制造商等。”。

有证据表明,直到2022年2月,勒索软件仍在开发中,直到4月在地下论坛上发布广告,意图购买企业网络接入并将其货币化,以分享利润后,才开始用于攻击。

与其他勒索软件行动类似,Black Basta被认为使用了久经考验的双重勒索战术,从目标手中掠夺敏感信息,并威胁发布被盗数据,除非进行数字支付。

作为本已拥挤的勒索软件领域的新进入者,涉及威胁的入侵利用QBot(又名Qakbot)作为管道,在跨网络安全横向移动并部署文件加密恶意软件之前,在受损主机上保持持久性并获取凭据。

此外,Black Basta背后的参与者开发了一种Linux变体,旨在打击企业服务器上运行的VMware ESXi虚拟机(VM),使其与LockBit、Hive和Cheerscrypt等其他组不相上下。

据安全研究人员伊多·科恩(Ido Cohen)介绍,这一调查结果是在网络犯罪集团周末将国防、航空航天和安全解决方案制造商Elbit Systems of America加入受害者名单之际发布的。

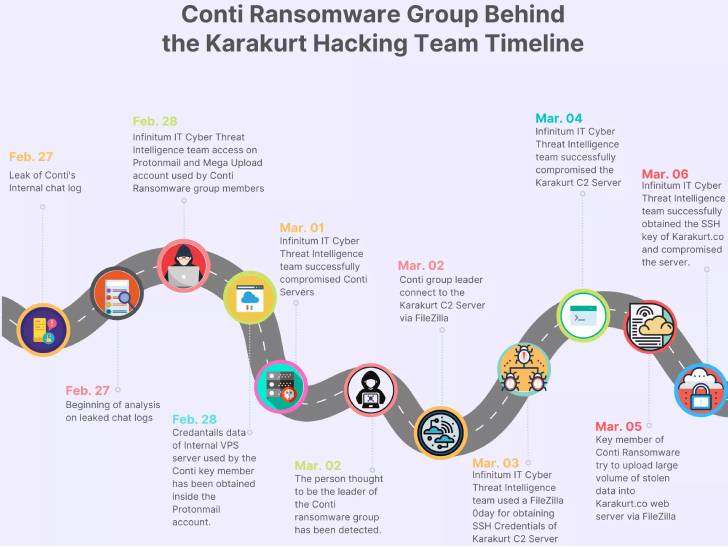

据称,布莱克·巴斯塔由康蒂集团的成员组成,康蒂集团因执法审查力度加大而关闭了其业务,并因重大泄密事件,其工具和战术在乌克兰战争中与俄罗斯站在一边,进入了公共领域。

"I cannot shoot anything, but I can fight with a keyboard and mouse," the Ukrainian computer specialist behind the leak, who goes by the pseudonym Danylo and released the treasure trove of data as a form of digital retribution, told CNN in March 2022.

康蒂团队后来驳斥了它与黑巴斯塔有关的说法。上周,它关闭了剩下的最后一个面向公众的基础设施,包括两个用于泄露数据和与受害者谈判的Tor服务器,标志着这一犯罪活动的正式结束。

在此期间,该集团继续以哥斯达黎加政府为目标,保持积极行动的表象,同时一些成员转变为其他勒索软件公司,该品牌经历了组织重组,转变为具有不同动机和商业模式的小集团,从数据盗窃到作为独立附属公司。

根据IB集团详细介绍其活动的综合报告,自2020年2月首次观察到Conti集团以来,据信该集团已经伤害了850多个实体,在2021 11月17日至12月20日的“闪电般”黑客狂潮中,危害了全球40多个组织。

配音“阿拉塔克“这家总部位于新加坡的公司主要针对美国组织(37%),其次是德国(3%)、瑞士(2%)、阿联酋(2%)、荷兰、西班牙、法国、捷克共和国、瑞典、丹麦和印度(各占1%)。

Conti历史上瞄准的前五大行业是制造业(14%)、房地产(11.1%)、物流业(8.2%)、专业服务业(7.1%)和贸易(5.5%),运营商特别挑选了美国(58.4%)、加拿大(7%)、英国(6.6%)、德国(5.8%)、法国(3.9%)和意大利(3.1%)的公司。

IB集团的Ivan Pisarev说:“Conti的活动增加和数据泄露表明,勒索软件不再是普通恶意软件开发商之间的游戏,而是一个非法的RaaS行业,它为全球数百名具有不同专业的网络罪犯提供了工作机会。”。

“在这个行业,康蒂是一个臭名昭著的玩家,事实上,他创建了一家“IT公司”,其目标是敲诈勒索巨额资金。很明显[…]该集团将继续运营,无论是独立运营还是在其“子公司”项目的帮助下。"