谷歌表示,ISP帮助攻击者用隐士间谍软件感染目标智能手机

此外,Google Play Protect—;Android内置恶意软件防御服务—;为了保护所有用户,谷歌威胁分析集团(TAG)的Benoit Sevens和Clement Lecigne在周四的一份报告中表示。

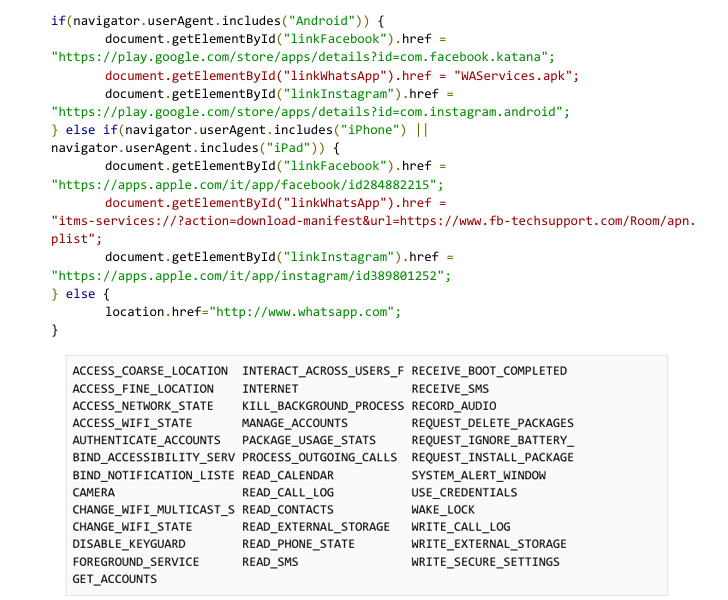

一旦威胁完全潜入到设备中,它还可以录制音频、拨打和重定向电话,此外,它还可以滥用Android上无障碍服务的权限来跟踪受害者使用的各种前台应用程序。

它的模块化还使其能够完全定制,使间谍软件的功能可以随意扩展或更改。目前尚不清楚谁是此次活动的目标,也不清楚哪些RCS实验室客户参与了此次活动。

这家总部位于米兰的公司自1993年开始运营,声称“20多年来,它为全球执法机构提供合法拦截领域的尖端技术解决方案和技术支持。”据称,仅在欧洲,每天就要处理10000多个被拦截的目标。

Zimperium威胁报告主管理查德·梅里克(RichardMelick)表示:“Hermit是另一个数字武器被用来攻击平民及其移动设备的例子,恶意相关方收集的数据肯定会非常宝贵。”。

目标的手机通过驾车下载作为初始感染媒介感染了间谍工具,这反过来又需要在短信中发送一个独特的链接,点击后激活攻击链。

据怀疑,参与者与目标公司的互联网服务提供商(ISP)合作,禁用其移动数据连接,然后发送短信,敦促收件人安装应用程序以恢复移动数据访问。

研究人员说:“我们认为这就是为什么大多数应用程序伪装成移动运营商应用程序的原因。”。当ISP无法参与时,应用程序被伪装成消息传递应用程序

据说,为了对iOS用户构成威胁,对手依赖的是提供配置文件,这些配置文件允许将假运营商品牌的应用程序侧向加载到设备上,而无需在应用商店中提供这些应用程序。

Google Project Zero的Ian Beer在对模拟我的Vodafone carrier应用程序的iOS工件进行深入分析时表示:“随着曲线慢慢转向内存损坏利用,攻击者可能也在转移。”。

在Android上,驱动式攻击要求受害者启用一个设置来安装来自未知来源的第三方应用程序,这样做会导致该恶意应用程序伪装成三星等智能手机品牌,请求广泛的权限以实现其恶意目标。

Android变体除了试图根设备进行根深蒂固的访问外,其连接方式也有所不同,因为它不是将漏洞捆绑在APK文件中,而是包含允许其获取和执行可与主应用程序通信的任意远程组件的功能。

研究人员指出:“这次活动很好地提醒人们,攻击者并不总是利用漏洞来获得他们所需的权限。”。“基本的感染媒介和驾车下载仍然有效,在当地ISP的帮助下可以非常高效。”

这家科技巨头表示,在2021发现的9个零日漏洞中,有7个是由商业提供商开发的,并出售给政府支持的行为者,供其使用。该公司表示,正在跟踪30多家不同成熟度的供应商,这些供应商以交易漏洞和监视能力著称。

此外,Google TAG还对RCS Lab等供应商“秘密储存零日漏洞”表示担忧,并警告称,考虑到过去十年中许多间谍软件供应商已被泄露,这将构成严重风险,“令人担忧的是,他们的库存可能会在未经警告的情况下公开发布。”

TAG说:“我们的研究结果强调了商业监控供应商在多大程度上扩展了以往只有具备开发和实施漏洞利用技术专长的政府才能使用的能力。”。

更新:在征求意见时,RCS实验室表示,“其核心业务是设计、生产和实施专门用于合法拦截、法医情报和数据分析的软件平台”,并帮助执法部门预防和调查恐怖主义行为、贩毒、有组织犯罪、虐待儿童和腐败等严重犯罪。