多个后门Python库窃取AWS机密和密钥被抓获

发布时间:2022-06-28 13:43:44 415

相关标签:

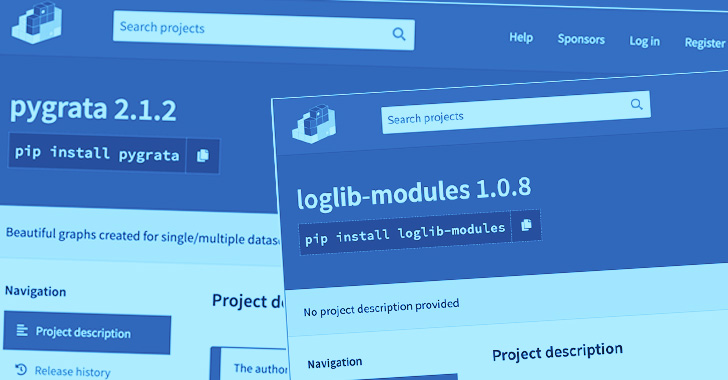

研究人员在官方第三方软件库中发现了大量恶意Python包,这些包被设计为将AWS凭据和环境变量过滤到公开的端点。

Sonatype安全研究员Ax Sharma表示,软件包列表包括loglib模块、pyg模块、pygrata、pygrata utils和hkg sol utils。包和端点现在已被删除。

Sharma说:“其中一些软件包要么包含读取和过滤机密的代码,要么使用其中一个依赖项来完成这项工作。”。

注入“loglib modules”和“pygrata utils”的恶意代码允许包获取AWS凭据、网络接口信息和环境变量,并将其导出到远程端点:“hxxp://graph.pygrata[.]com:8000/上传。"

令人不安的是,以数百种形式承载此信息的端点。TXT文件不受任何身份验证屏障的保护,实际上允许web上的任何一方访问这些凭据。

值得注意的是,像“pygrata”这样的包使用上述两个模块中的一个作为依赖项,并且不包含代码本身。威胁行为者的身份及其动机仍不清楚。

“被盗的凭证是故意在网络上公开的,还是由于OPSEC做法不当造成的?”Sharma质问。“如果这是某种合法的网络安全测试,那么目前肯定没有太多信息来排除这一活动的可疑性质。”

这不是第一次在开源存储库中发现此类恶意软件包。整整一个月前,在另一次软件供应链攻击中,发现了两个名为ctx和phpass的特洛伊木马化Python和PHP包。

同样,一家名为Code White的德国渗透测试公司上月承认向NPM注册中心上传恶意软件包,以模拟针对其国内客户的依赖混淆攻击,其中大多数是知名媒体、物流和工业公司。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报