国家支持的黑客使用勒索软件作为网络间谍攻击的诱饵

一家总部位于中国的高级持续威胁(APT)集团可能正在部署短命勒索软件系列作为诱饵,以掩盖其战役背后的真实作战和战术目标。

该活动群属于一个名为青铜星光通过Secureworks,涉及到入侵后勒索软件的部署,如LockFile、Atom Silo、Rook、Night Sky、Pandora和LockBit 2.0。

研究人员在一份新报告中表示:“勒索软件可能会分散事件响应者对识别威胁行为人真实意图的注意力,并降低将恶意活动归咎于政府资助的中国威胁集团的可能性。”。“在每种情况下,勒索软件都会在相对较短的时间内以少数受害者为目标,然后停止运作,显然是永久性的。”

自2021中期开始活跃的青铜星光(Bronze Starlight)也被微软以新兴威胁集群DEV-0401的名义追踪,这家科技巨头强调其参与勒索软件攻击周期的所有阶段,从最初访问到有效载荷部署。

与其他从初始访问代理(IAB)购买访问权以进入网络的RaaS组不同,参与者发起的攻击的特点是使用影响Exchange Server、Zoho ManageEngine ADSelfService Plus、Atlassian Confluence(包括最新披露的漏洞)和Apache Log4j的未修补漏洞。

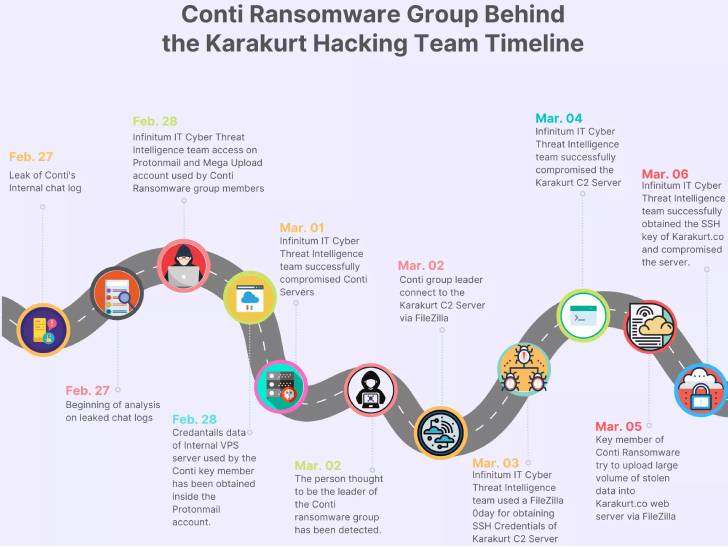

据说,在不到一年的时间里,该组织循环使用了多达六种不同的勒索软件,如LockFile(2021 8月)、Atom Silo(10月)、Rook(11月)、Night Sky(12月)、Pandora(2022年2月)和最近的LockBit 2.0(4月)。

此外,LockFile和Atom Silo以及Rook、Night Sky和Pandora—;后三个源于Babuk勒索软件,其源代码于2021 9月泄露—;表示普通演员的作品。

“由于DEV-0401维护并经常重新命名自己的勒索软件有效载荷,它们可以作为不同的组出现在有效载荷驱动的报告中,并逃避对它们的检测和行动,”微软上个月指出。

Secureworks的马克·伯纳德(MarcBurnard)告诉《黑客新闻》(Hacker News),从潘多拉(Pandora)到LockBit 2.0的转变也很重要,因为“这可能表明TTP的转变只是采用了尚未由Bronze Starlight自己开发的勒索软件系列。”。

在网络中站稳脚跟后,众所周知,青铜星光依靠使用钴击和Windows Management Instrumentation(WMI)等技术进行横向移动,尽管从本月开始,该组织已开始在其攻击中用银框架取代钴击。

研究人员解释道:“使用HUI Loader加载钴打击信标、钴打击信标配置信息、指挥与控制基础设施和代码重叠表明,同一威胁组与这五个勒索软件系列有关。”。

值得指出的是,HUI Loader和PlugX,以及ShadowPad,都是历史上被中华民族国家对抗性集体使用的恶意软件,这证明了青铜星光可能更倾向于间谍活动,而不是直接的金钱利益。

除此之外,跨越不同勒索软件种类的受害者模式表明,大多数目标可能更受中国政府资助的专注于长期情报收集的团体的关注。

主要受害者包括巴西和美国的制药公司、在中国和香港设有办事处的美国媒体组织、立陶宛和日本的电子元件设计师和制造商、美国的一家律师事务所以及一家印度企业集团的航空航天和国防部。

为此,勒索软件操作除了作为双重勒索“名誉与耻辱”计划的一部分提供了一种过滤数据的手段外,还提供了双重优势,即它允许威胁行为人销毁其恶意活动的法医证据,并分散其对数据盗窃的注意力。

研究人员说:“青铜星光公司使用勒索软件作为烟幕而不是为了经济利益,其潜在动机是窃取知识产权或进行间谍活动,这似乎是合理的。”。