中国黑客分发短信炸弹工具,其中隐藏恶意软件

与一个名为热带骑兵被发现使用一个以前未记录在案的恶意软件,以Nim语言编码,作为新发现的活动的一部分来攻击目标。

以色列网络安全公司Check Point在一份报告中称,这款名为Nimbda的新型加载器“与中文灰色软件‘短信炸弹’工具捆绑在一起,该工具很可能在中文网络上非法分发”。

SMS Bomber,顾名思义,允许用户输入一个电话号码(不是他们自己的),以便向受害者的设备发送大量消息,并可能使其在拒绝服务(DoS)攻击中无法使用。

该二进制文件兼作短信轰炸机和后门的事实表明,这些攻击不仅仅针对该工具的用户—;“相当非正统的目标”&8212;但在本质上也具有高度的针对性。

趋势科技(Trend Micro)去年指出,该集团有能力改进其TTP,使其不受外界关注,并依靠广泛的定制工具来损害其目标,并称这一讲汉语的群体“特别精巧、装备精良”。

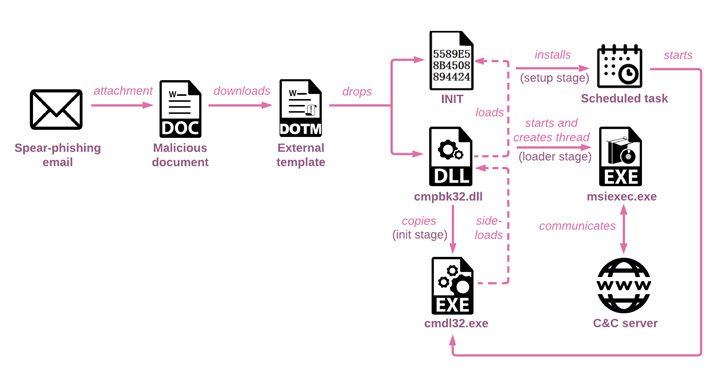

Check Point记录的最新网络安全攻击链始于被篡改的SMS Bomber工具Nimbda loader,它启动一个嵌入式可执行文件,在本例中是合法的SMS Bomber负载,同时还将一段单独的外壳代码注入记事本。exe进程。

这启动了一个三层感染过程,需要从标记文件(“EULA.md”)中指定的模糊IP地址下载下一阶段二进制文件,该文件托管在攻击者控制的GitHub或Gitee存储库中。

检索到的二进制文件是名为Yahoyah的特洛伊木马的升级版本,该特洛伊木马旨在收集受害者机器附近的本地无线网络信息以及其他系统元数据,并将详细信息过滤回指挥与控制(C2)服务器。

Yahoyah本身也充当了获取最终阶段恶意软件的管道,该软件以图像的形式从C2服务器下载。隐写编码的有效负载是一个称为TClient的后门,该组已在以前的活动中部署。

研究人员总结道:“观察到的活动群描绘了一幅画面,描绘了一个有着明确目标的专注、坚定的参与者。”。

“通常,当手工挑选第三方良性(或外观良性)工具插入感染链时,它们被选择为最不显眼的工具;为此目的选择“短信炸弹”工具令人不安,并讲述了一个完整的故事,即人们敢于推断动机和目标受害者的那一刻。”