研究人员发现破解“巨型”云存储服务加密的方法

苏黎世理工学院(ETH Zurich)学者的一项新研究发现,巨型云存储服务中存在许多关键的安全问题,这些问题可能被用来破坏用户数据的机密性和完整性。

苏黎世ETH的Matilda Backendal、Miro Haller和Kenneth G.Paterson在分析该服务的加密架构时表示:“此外,用户数据的完整性受到破坏,攻击者可以插入他们选择的恶意文件,这些文件通过了客户端的所有真实性检查。”。

MEGA自称为“隐私公司”,并声称提供用户控制的端到端加密云存储,目前每天有1000多万活跃用户,有超过1220亿个文件上传到该平台。

其中最主要的弱点是RSA密钥恢复攻击,该攻击使得MEGA(本身行为恶意)或控制其API基础设施的足智多谋的民族国家对手有可能通过篡改512次登录尝试来恢复用户的RSA私钥并解密存储的内容。

MEGA的首席架构师Mathias Ortmann在回应调查结果时表示:“一旦目标帐户成功登录,传入的共享文件夹、MEGAdrop文件和聊天记录就可以解密。”。“云驱动器中的文件可能在后续登录过程中被连续解密。”

然后可以扩展恢复的RSA密钥,为其他四种攻击让路-

- ,允许MEGA解密节点密钥—;与每个上载文件关联的加密密钥,并使用用户的主密钥加密—;并使用它们解密所有用户通信和文件。

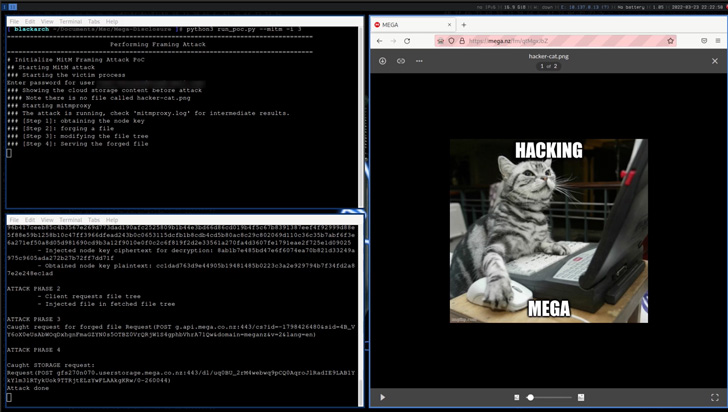

- 框架攻击,其中MEGA可以将与真正上传的文件无法区分的任意文件插入用户的文件存储中。

- 完整性攻击,一种不太隐蔽的框架攻击变体,可以利用它以受害者的名义伪造文件并将其放置在目标的云存储中,以及

- 猜测和清除(GaP)Bleichenbacher攻击,这是瑞士密码学家Daniel Bleichenbacher于1998年设计的自适应选择密文攻击的一种变体,可用于解密RSA密文。

研究人员解释说:“每个用户都有一个公共RSA密钥,其他用户或MEGA使用该密钥为所有者加密数据,而用户自己使用该密钥解密与他们共享的数据。”。“通过这种[GaP Bleichenbacher攻击],MEGA可以解密这些RSA密文,尽管需要不切实际的登录尝试次数。”

简言之,MEGA或任何控制其核心基础设施的实体都可以将这些攻击武器化,以上载相似的文件,解密受害者拥有或共享的所有文件和文件夹以及交换的聊天信息。

这些缺陷非常严重,因为它们破坏了MEGA所谓的安全保障,促使该公司发布更新,以解决五个问题中的前三个。与破坏完整性相关的第四个漏洞预计将在即将发布的版本中解决。

至于针对MEGA RSA加密机制的Bleichenbacher式攻击,该公司指出,该攻击“在实践中很难执行,因为它平均需要大约122000个客户端交互”,并且它将从所有客户端删除遗留代码。

MEGA进一步强调,它不知道有任何用户帐户可能受到上述攻击方法的危害。

Ortmann指出:“所报告的漏洞要求MEGA成为针对其某些用户的不良行为者,否则,只有在另一方未经注意就泄露MEGA的API服务器或TLS连接的情况下,MEGA才能被利用。”。

“袭击[……]来自MEGA密码体系结构中看似独立的组件之间的意外交互,”研究人员解释道它们暗示了使用密码技术维护大型系统的困难,尤其是当系统具有一组不断发展的功能并且部署在多个平台上时。"

“此处显示的攻击表明,有动机的一方有可能发现并利用真实世界密码体系结构中的漏洞,从而对安全造成毁灭性的后果。可以想象,这类系统会吸引愿意投入大量资源来破坏服务本身的对手,从而增加高复杂性攻击的可能性。”