黑客使用内置实用程序在目标SQL服务器上获得无文件持久性

发布时间:2022-06-26 19:48:22 400

相关标签: # sql# 恶意软件# 技术# 攻击# 软件

微软周二警告称,最近发现了一场针对SQL Server的恶意活动,该活动利用内置PowerShell二进制文件在受损系统上实现持久性。

这家科技巨头在一系列推文中表示,这些入侵利用暴力攻击作为初始的妥协载体,以使用实用程序“sqlps.exe”而著称。

这场运动的最终目标不得而知,策划这场运动的威胁行为者的身份也不得而知。Microsoft正在跟踪名为“SuspeSqlUsage”的恶意软件.

默认情况下,所有版本的 SQL Server 都附带 sqlps.exe 实用程序,它使 SQL 代理(一种运行计划任务的 Windows 服务)能够使用 PowerShell 子系统运行作业。

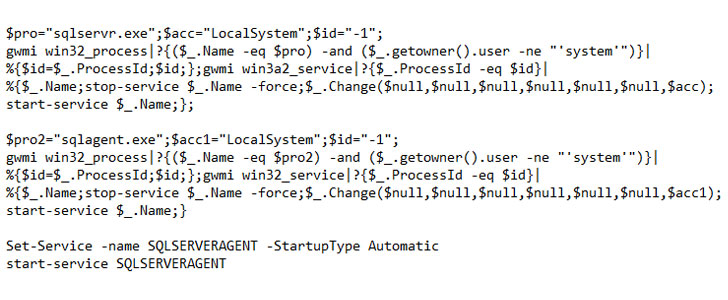

Microsoft指出:“攻击者通过生成sqlps.exe实用程序(用于运行SQL构建cmdlet的PowerShell包装器)来运行recon命令并将SQL服务的启动模式更改为LocalSystem,从而实现无文件持久性。”

此外,还观察到攻击者使用相同的模块创建具有sysadmin角色的新帐户,从而有效地控制SQL Server。

这不是第一次威胁行为者将已经存在于环境中的合法二进制文件武器化,这是一种称为“陆地生活”(LotL)的技术,以实现其邪恶的目标。

此类攻击的一个优点是,它们往往是无文件的,因为它们不会留下任何工件,而且由于使用了受信任的软件,这些活动不太可能被防病毒软件标记。

其目的是让攻击者能够融入常规网络活动和正常管理任务,同时在较长时间内保持隐藏状态。

微软表示:“这种不寻常的异地二进制文件(LOLBin)的使用突显了充分了解脚本的运行时行为以暴露恶意代码的重要性”。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报