中国“大熊猫”黑客在俄罗斯国防机构进行间谍活动

位于俄罗斯的至少两个研究所和白俄罗斯的第三个可能目标一直处于中华民族国家高级持续威胁(APT)间谍袭击的接收端。

这些代号为“ Twisted Panda ”的攻击发生在俄罗斯军事入侵乌克兰的背景下,促使范围广泛的威胁行为者迅速调整其针对正在进行的冲突的活动,以散布恶意软件并发动机会主义攻击。

它们以社会工程计划的形式具体化,以时事战争和制裁为主题的诱饵精心策划,诱骗潜在受害者点击恶意链接或打开武器化文件。

称其为“一项针对俄罗斯相关实体的长期间谍行动的延续,该行动至少自2021年6月以来一直在进行”,最新的活动痕迹据说是在2022年4月观察到的。

目标包括隶属于俄罗斯国有国防企业集团Rostec Corporation的两个国防研究机构和位于白俄罗斯明斯克的一个未知实体。

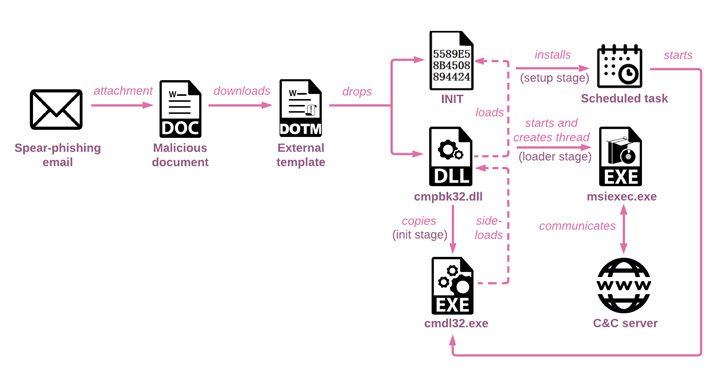

网络钓鱼攻击始于电子邮件,其中包含伪装成俄罗斯卫生部的链接,但实际上是攻击者控制的域,以及一个诱饵Microsoft Word文档,旨在触发感染并丢弃加载程序。

32位DLL(“cmpbk32.DLL”)除了通过计划任务建立持久性外,还负责执行第二阶段多层加载程序,随后将其解包以运行内存中的最终有效负载。

注入的有效载荷是一个以前未记录的名为 Spinner 的后门,它利用复杂的技术(例如控制流扁平化)来隐藏程序流,以前被确定为Stone Panda和Mustang Panda在攻击中使用的。

Check Point表示:“这些工具至少自2021 3月起就在开发中,使用了高级规避和反分析技术,如多层内存加载程序和编译器级混淆”。

尽管Spinner的代码结构很复杂,但它是一种简单的植入物,只用于枚举受损主机并运行从远程服务器检索的其他有效负载。

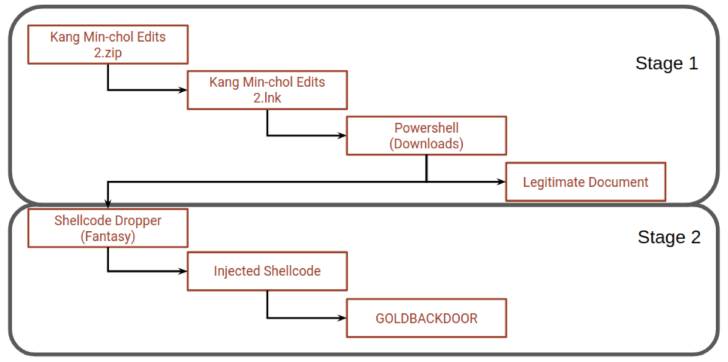

Check Point指出,其调查还揭示了后门的早期变体,该变体以类似的方式分发,表明该活动自2021以来一直处于活动状态,基于可执行文件的编译时间戳。

但有趣的是,虽然旧版本没有包含反逆向工程方法,但它通过展示Spinner缺少的额外功能来弥补,包括列出和操作文件、过滤有价值的数据、运行操作系统命令和任意下载的有效负载的能力。

研究人员说:“在不到一年的时间里,参与者显著改善了感染链,使其更加复杂”。“旧活动中的所有功能都保留了下来,但它被分为多个组件,因此很难分析或检测每个阶段”。

“这一时期工具和技术的演变表明,这场运动背后的参与者一直在以秘密的方式实现他们的目标”。