新的Drammer Android黑客让应用程序完全控制(根)你的手机

发布时间:2022-06-14 13:57:34 377

相关标签: # android# 漏洞# 研究# 软件# 缺陷

现在,之前发现的同样的设计缺陷也被利用,以获得对数百万安卓智能手机的不受限制的“根”访问权,从而允许潜在的任何人控制受影响的设备。

阿姆斯特丹Vrije大学VUSec实验室的研究人员发现了一个漏洞,该漏洞利用一种名为划锤.

虽然我们已经知道了Rowhammer攻击,但这是研究人员首次成功地将这种攻击用于移动设备。

什么是划锤攻击?

针对移动设备的Rowhammer攻击同样危险,因为它可能会将数百万安卓手机上的所有关键数据置于危险之中,至少在安全补丁可用之前是如此。因此,敲打内存区域可能会干扰相邻行,导致该行向下一行漏电,最终导致位翻转。由于位对数据进行编码,这个微小的变化会修改数据,从而创造一种控制设备的方式。

简言之,Rowhammer是新一代DRAM芯片的一个问题,重复访问一行内存可能会导致比特翻转“在相邻的一行中,任何人都可以更改存储在内存中的内容的值。

你的安卓手机易受攻击吗?

为了测试移动电话上的Rowhammer攻击,研究人员创造了一个新的概念验证漏洞,名为_,并发现他们的漏洞成功地改变了关键的数据位,完全源于三星、OnePlus、LG、摩托罗拉以及其他制造商的大品牌安卓设备。研究人员成功植入了Android手机,包括谷歌的Nexus 4和Nexus 5;LG的G4;三星Galaxy S4和Galaxy S5,摩托罗拉2013年和2014年的Moto G车型;一加一。

研究人员写道:“我们的[Dramer]攻击不仅表明,实用的、确定性的Rowhammer攻击对数十亿移动用户构成了真正的威胁,而且这也是第一次努力证明Rowhammer在x86以外的任何平台上都是……(可可靠利用的),其软件功能集比现有解决方案要有限得多。”在他们的论文[PDF]中,题为“Drammer:移动平台上的确定性行锤攻击”。

Dramer攻击是如何工作的?(利用源代码)

研究人员开发了一款应用程序,遏制他们的寻根攻击;这不需要特殊的用户权限,以避免引起怀疑。Dramer攻击需要受害者下载带有恶意软件(研究人员的攻击代码)的应用程序来执行黑客攻击。

研究人员利用一种叫做离子内存分配器(ION memory allocator)的安卓机制直接访问动态随机存取内存(DRAM)。

除了让每个应用程序直接访问DRAM之外,离子内存分配器还允许识别DRAM上的相邻行,这是生成目标位翻转的一个重要因素。

知道了这一点,研究人员随后必须弄清楚如何使用位翻转来实现受害者设备上的根访问,让他们完全控制目标手机,并能够执行从访问数据到拍照的任何操作。

研究人员利用一种叫做离子内存分配器(ION memory allocator)的安卓机制直接访问动态随机存取内存(DRAM)。

除了让每个应用程序直接访问DRAM之外,离子内存分配器还允许识别DRAM上的相邻行,这是生成目标位翻转的一个重要因素。

知道了这一点,研究人员随后必须弄清楚如何使用位翻转来实现受害者设备上的根访问,让他们完全控制目标手机,并能够执行从访问数据到拍照的任何操作。

论文写道:“从高层次上讲,我们的技术是通过耗尽不同大小的可用内存块来驱动物理内存分配器进入一种状态,在这种状态下,它必须从我们可以可靠预测的区域开始提供内存”。一旦你下载了这个恶意应用程序,Dramer攻击就会在几分钟内占领你的手机;甚至是几秒钟;在没有互动的情况下跑步。即使您与应用程序交互或将手机置于“睡眠”模式,攻击仍会继续运行。

“然后,我们强制分配器将目标安全敏感数据(即页表)放置在物理内存中容易发生位翻转的位置,我们可以从自己控制的内存相邻部分敲打该位置”。

研究人员预计不久将发布一款应用程序[这里提供源代码]这将让你自己测试你的Android智能手机,并以匿名方式将测试结果记录在跑步记录中,这将有助于研究人员追踪易受攻击设备的列表。

德拉默没有速效药

这组研究人员于7月私下向谷歌披露了他们的发现,谷歌将该缺陷定为“关键缺陷”,并根据其缺陷奖励计划向研究人员奖励4000美元。谷歌表示,该公司已于本月早些时候将该问题告知其制造合作伙伴,并已制定了一项缓解措施,该措施将包括在即将发布的11月安全公告中,以使Dramer攻击更难实施。

然而,研究人员警告说,无法更换已经发货的Android智能手机中的存储芯片。

甚至Dramer利用的一些软件功能对任何操作系统来说都是非常基本和必要的,它们很难在不影响用户体验的情况下删除或修改。

简而言之,在下一代安卓手机中,这种攻击不容易修补。

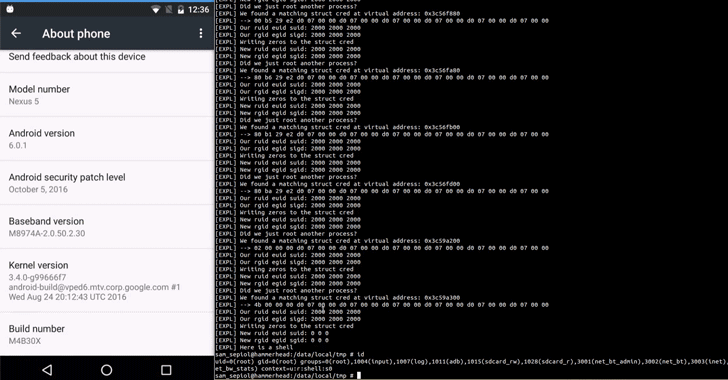

Android 6.0.1上鼓手攻击的视频演示

在第一段视频中,这款手机运行的是安卓6.0.1,谷歌10月5日发布了安全补丁。

在第二段视频中,研究人员展示了Dramer攻击如何与Stagefright漏洞相结合,而Stagefright漏洞在许多旧款Android手机中仍未修补。

该研究人员的漏洞可以针对世界上大多数安卓手机。

研究人员总结道:“我们的研究表明,实际的大规模撞击是一种严重的威胁,尽管供应商对撞击的反应相对缓慢,但我们希望我们的工作将加速工业界和学术界的缓解努力”。该小组的研究重点是安卓系统,而不是iOS,因为研究人员非常熟悉基于Linux的谷歌移动操作系统。但该组织表示,通过进一步研究,理论上可以在iPhone上复制相同的攻击。

来自阿姆斯特丹自由大学、加州大学圣芭芭拉分校、格拉茨理工大学的VUSec的一组研究人员进行了这项研究,他们将在本周晚些时候在奥地利维也纳的第二十三届ACM计算机与通信安全会议上发表他们的研究结果。

要了解更多详细信息,您可以访问有关DRAMMER和今天凌晨发表的这篇论文的信息页面。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报