CISA警告称,在Mimosa Airspan Networks中发现了严重漏洞

美国网络安全和基础设施安全局(CISA)周四发布了一份工业控制系统咨询(ICSA)警告,Airspan Networks Mimosa设备中存在多个漏洞,这些漏洞可能被滥用,以获得远程代码执行、造成拒绝服务(DoS)情况和获取敏感信息。

CISA在警报中表示:“成功利用这些漏洞可能会让攻击者获取用户数据(包括组织详细信息)和其他敏感数据,危害Mimosa的AWS(亚马逊Web服务)云EC2实例和S3存储桶,并在所有云连接的Mimosa设备上执行未经授权的远程代码。”。

The seven flaws, which were discovered and reported to CISA by industrial cybersecurity company Claroty, affect the following products —

- 含羞草管理平台(MMP)运行v1之前的版本。0.3

- v2之前运行的点对点(PTP)C5c和C5x版本。8.6.1和

- 运行v2之前版本的点对多点(PTMP)A5x和C系列(C5c、C5x和C6x)。5.4.1

Airspan Network的Mimosa产品线为服务提供商、工业和政府运营商提供混合光纤无线(HFW)网络解决方案,用于短期和长期宽带部署。

这些关键漏洞是七个漏洞的一部分,其中三个在CVSS漏洞严重性等级中被评为10分之10,有效地使对手能够执行任意代码、访问密钥,甚至修改配置。

其余四个漏洞可能允许攻击者注入任意命令、破解散列(但不是盐渍)密码,以及未经授权访问敏感信息。

为了减少缺陷,建议用户更新到MMP版本1.0.4或更高版本,PTP C5c和C5x版本2.90或更高版本,以及PTMP A5x和C系列版本2.9.0或更高版本。

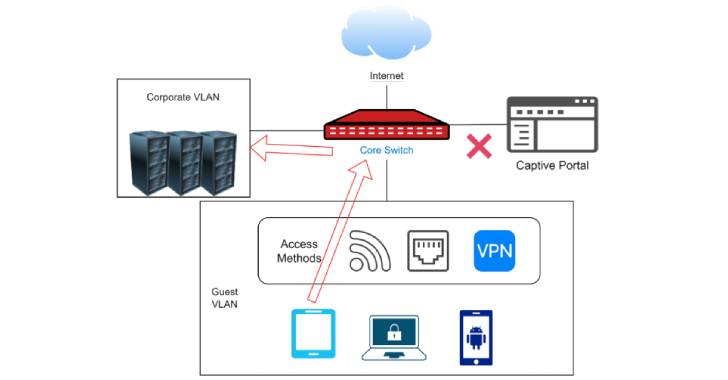

此外,CISA建议易受攻击的组织尽量减少网络暴露,将控制系统网络与业务网络隔离,并使用虚拟专用网络(VPN)进行远程访问,以降低利用这些漏洞的风险。

同时,Cisco Talos发布了Sealevel在SeaConnect 370W Wi-Fi连接边缘设备中解决的一系列关键漏洞的详细信息,攻击者可以利用这些漏洞进行中间人(MitM)攻击,并在目标设备上执行远程代码。

这个问题是由安全漏洞研究小组在2021年8月确定的,并通过我们的安全事件响应小组(SIRT)程序报告给AASPAN。我们通过对用户进行固件和软件更新,立即解决并迅速解决了这些问题;s设备、服务器和Airspan;s云平台—通过适当的渠道,通过CISA公告和Airspan整改响应。

确定的设备问题将需要多个安全层,这将大大减少任何潜在的漏洞(了解设备密码或漏洞,以及专用网络访问)以及漏洞专有技术。所有系统在几个月前都已修复,用户在后续版本中提供了漏洞信息。

我们的客户应该相信,我们认真对待数据安全问题,并在去年迅速解决了这个问题。我们将继续向客户提供与过去20年相同的安全、优质的解决方案组合。