美国称俄罗斯黑客窃取国防承包商的敏感数据

俄罗斯政府支持的国家支持的行动方经常以几家美国许可的国防承包商(CDC)的网络为目标,获取与该国国防和情报计划及能力有关的专有文件和其他机密信息。

根据美国联邦调查局(FBI)、国家安全局(NSA)和网络安全与基础设施安全局(CISA)发布的联合咨询报告,持续的间谍活动据说至少在两年前从2020年1月开始。

这些机构说:“这些持续不断的入侵使参与者能够获取敏感的非机密信息,以及CDC专有和出口控制技术。”。“所获得的信息为美国武器平台的开发和部署时间表、车辆规格以及通信基础设施和信息技术计划提供了重要信息。”

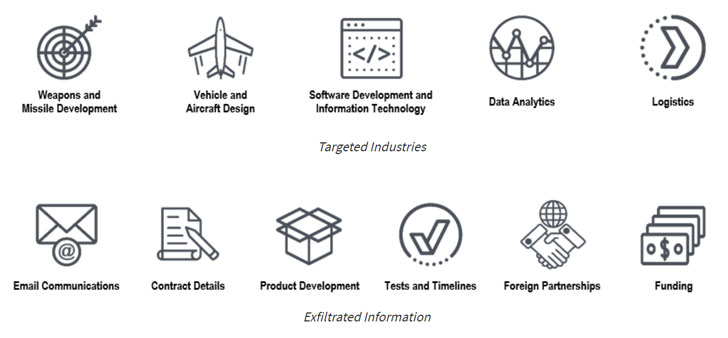

受损实体包括涉足指挥、控制、通信和作战系统的承包商;监视和侦察;武器和导弹发展;车辆和飞机设计;以及软件开发、数据分析和物流。

在横向移动以建立持久性和过滤数据之前,威胁参与者依靠“常见但有效”的策略来破坏目标网络,如矛式网络钓鱼、凭证获取、暴力攻击、密码喷洒技术,以及利用VPN设备中的已知漏洞。

Some of the vulnerabilities leveraged by the attackers for initial access and privilege escalation are as follows –

- CVE-2018-13379(CVSS得分:9.8)和#8211;FortiOS系统文件通过特制的HTTP资源请求通过SSL VPN泄漏

- CVE-2020-0688(CVSS得分:8.8)和#8211;Microsoft Exchange验证密钥远程代码执行漏洞

- CVE-2020-17144(CVSS得分:8.4)和#8211;Microsoft Exchange远程代码执行漏洞

许多入侵还涉及在企业和云网络上站稳脚跟,对手将持续访问受损的Microsoft 365环境长达六个月,以反复获取电子邮件和数据。

这些机构解释说:“随着疾病控制和预防中心发现并修补其网络上已知的漏洞,参与者改变了他们的交易流程,以寻求新的访问方式。”。“这种活动需要CDC对软件漏洞和过时的安全配置保持持续警惕,尤其是在面向互联网的系统中。”

在观察到的其他恶意活动中,包括常规使用虚拟专用服务器(VPS)作为加密代理,以及使用合法凭据从受害者的企业电子邮件系统中过滤电子邮件。然而,该公告并没有点名指出任何俄罗斯国家行为体。

美国国家安全局网络安全总监罗布·乔伊斯(Rob Joyce)说:“在过去几年里,俄罗斯国家支持的网络行为者一直在以美国批准的国防承包商为目标,获取敏感信息。”。“有了这些洞察,我们可以更好地共同发现和保护重要资产。”