Snap Package Manager中发现的新Linux权限升级漏洞

发布时间:2022-04-16 11:43:27 377

相关标签: # 漏洞# 攻击# 安全漏洞# 工具# 软件

Canonical的Snap软件打包和部署系统中暴露了多个安全漏洞,其中最关键的漏洞可被利用来提升权限以获得根权限。

Snap是独立的应用程序包,设计用于使用Linux内核的操作系统,可以使用名为snapd的工具安装。

追踪为CVE-2021-44731,该问题涉及snap Restrict函数中的权限提升漏洞,snapd在内部使用该程序为snap应用程序构建执行环境。这个缺点在CVSS评分系统中被评为7.8分。

Qualys漏洞和威胁研究主管巴拉特·乔吉(Bharat Jogi)说:“成功利用该漏洞,任何未经授权的用户都可以在易受攻击的主机上获得root权限。”他补充说,该漏洞可能被滥用,以“在Ubuntu的默认安装上获得完整的root权限”

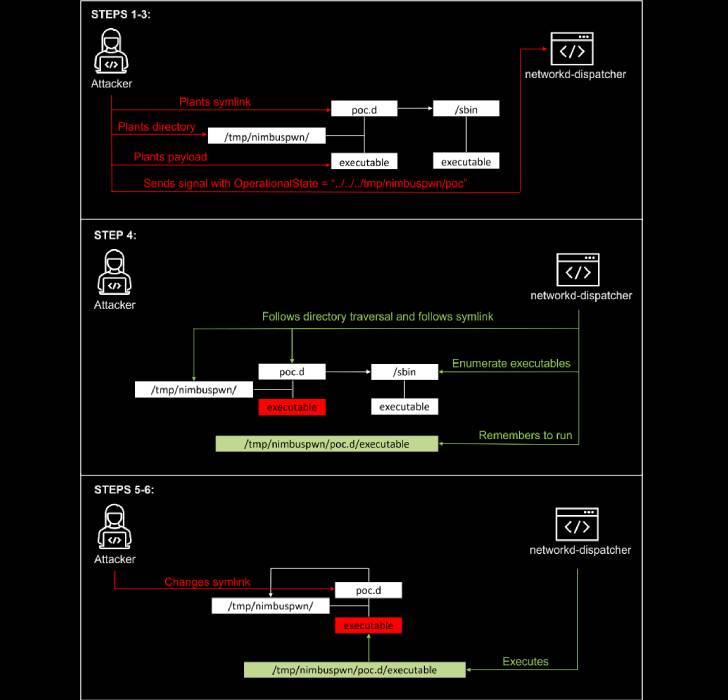

Red Hat在一份独立的咨询报告中称,这一问题在快照限制组件中是一个“种族条件”。

该公司指出,“在为快照准备私有装载命名空间时,快照限制中存在竞争条件。”。“这可能会让本地攻击者通过绑定将自己的内容装载到snap的私有装载命名空间中,并导致snap Limited执行任意代码,从而提升权限,从而获得根权限。”

Additionally discovered by the cybersecurity firm are six other flaws –

- CVE-2021-3995– 在util linux的libmount中未经授权卸载

- CVE-2021-3996– 在util linux的libmount中未经授权卸载

- CVE-2021-3997& #8211;系统

- CVE-2021-3998– 来自glibc的realpath()的意外返回值

- CVE-2021-3999– glibc的getcwd()中的一个缓冲区溢出/下溢

- CVE-2021-44730– snap-Boint的sc_open_snapd_工具()中的硬链接攻击

2021年10月27日,Ubuntu安全团队报告了漏洞,随后在2月17日发布了补丁作为协调披露过程的一部分。

Qualys还指出,虽然该漏洞不可远程利用,但以非特权用户身份登录的攻击者可以“快速”利用该漏洞获得根权限,这就需要尽快应用补丁以减轻潜在威胁。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报