黑客开始将TCP中间盒反射武器化,以应对扩大的DDoS攻击

分布式拒绝服务(DDoS)攻击利用一种称为TCP中间盒反射在理论上提出新的攻击机制六个月后,首次在野外检测到。

“袭击[…;]Akamai研究人员在周二发布的一份报告中称:“滥用易受攻击的防火墙和内容过滤系统,以反映和放大到受害机器的TCP流量,从而造成强大的DDoS攻击。”。

“这种类型的攻击危险地降低了DDoS攻击的门槛,因为从容量的角度来看,攻击者只需要1/75(在某些情况下)的带宽,”研究人员补充道。

分布式反射式拒绝服务(DRDoS)是分布式拒绝服务(DDoS)攻击的一种形式,它依赖于可公开访问的UDP服务器和带宽放大因子(BAF),以大量UDP响应淹没受害者的系统。

在这些攻击中,对手向目标资产发送大量包含伪造源IP地址的DNS或NTP请求,导致目标服务器以放大的方式将响应发送回驻留在伪造地址的主机,从而耗尽发送给目标的带宽。

这项研究的进展是2021年8月发表的一篇学术研究报告,该报告针对在中间包和审查基础设施中实施TCP协议的弱点攻击向量,以实现对目标的反射拒绝服务(DoS)攻击。

而DoS放大攻击传统上滥用UDP反射向量–;由于协议的无连接性–;非常规攻击方法利用中间盒(如深度数据包检查(DPI)工具)中的TCP不合规性来发起基于TCP的反射放大攻击。

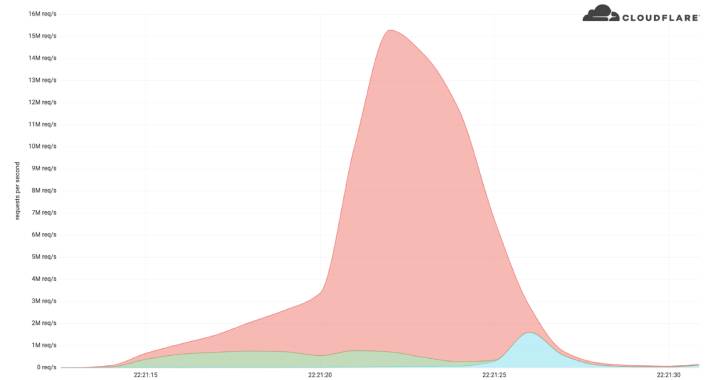

据称,第一波利用该方法进行的“引人注目”攻击活动发生在2月17日左右,攻击了银行、旅游、游戏、媒体和网络托管行业的Akamai客户,其高流量峰值为每秒150万个数据包(Mpps),达到11 Gbps。

Akamai安全情报研究团队(SIRT)负责人查德·希曼(Chad Seaman)在接受《黑客新闻》采访时表示:“该载体已被单独使用,并被视为多载体活动的一部分,攻击规模正在缓慢攀升。”。

基于TCP的反射的核心思想是通过发送巧尽心思构建的TCP数据包来触发容量响应,从而利用用于执行审查法和企业内容过滤策略的中间盒。

事实上,在云安全公司观察到的其中一次攻击中,一个负载为33字节的SYN数据包触发了2156字节的响应,有效地实现了65x(6533%)的放大系数。

希曼说:“主要的结论是,这种新的传播媒介开始在野外看到现实世界中的虐待行为。”。“通常情况下,这是一个信号,表明随着DDoS知识和流行度在整个DDoS领域的增长,以及越来越多的攻击者开始创建工具来利用新的载体,可能会出现更广泛的滥用特定载体的情况。”

希曼补充道:“防守队员需要意识到,我们已经从理论转向实践,他们应该根据这个新的载体来审视自己的防守策略,他们可能很快就会在现实世界中看到这个新的载体。”。