Imperva缓解250万RPS勒索DDoS勒索攻击

网络安全公司Imperva周五表示,它最近缓解了针对一家匿名网站的赎金分布式拒绝服务(DDoS)攻击,该攻击的峰值为每秒250万次请求(RPS)。

Imperva的安全分析师内利·克莱普菲什(Nelli Klepfish)说:“虽然赎金DDoS攻击并不新鲜,但随着时间的推移和每一个新阶段的到来,它们似乎都在演变,变得越来越有趣。”。“例如,我们已经看到过一些例子,在URL请求中嵌入的攻击本身中包含了赎金通知。”

袭击的头号来源来自印度尼西亚,其次是美国、中国、巴西、印度、哥伦比亚、俄罗斯、泰国、墨西哥和阿根廷。

分布式拒绝服务(DDoS)攻击是拒绝服务(DoS)攻击的一个子类,在这种攻击中,一大群连接的在线设备(称为僵尸网络)被用来用虚假流量淹没目标网站,试图让合法用户无法访问该网站。

这家总部位于加利福尼亚州的公司表示,受影响的实体收到了多张赎金票据,这些票据是DDoS攻击的一部分,要求该公司支付比特币以保持在线,避免损失“数亿市值”

一个有趣的转折是,袭击者自称为REvil,这是一个臭名昭著的勒索软件即服务卡特尔,今年1月早些时候,该卡特尔的一些运营商被俄罗斯执法当局逮捕后遭遇重大挫折。

克莱普菲什指出:“然而,目前尚不清楚这些威胁究竟是由最初的REvil集团还是由骗子发出的。”。

|

| 攻击来源 |

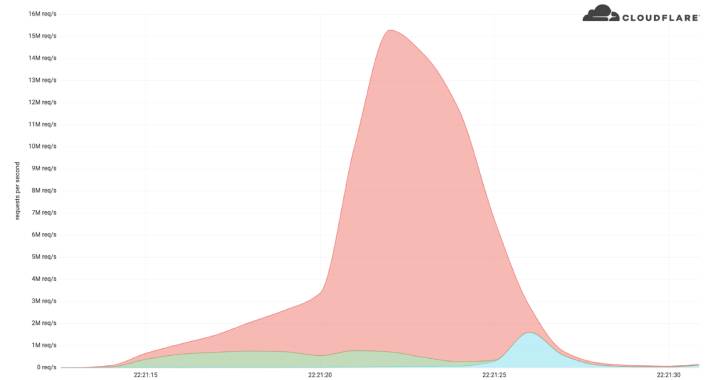

据称,250万RPS攻击持续不到一分钟,同一家公司运营的一个姊妹站点遭受了持续约10分钟的类似攻击,尽管所采用的战术不断变化,以避免可能的缓解。

Imperva收集的证据表明,DDoS攻击源自Mēris僵尸网络,该僵尸网络继续利用Mikrotik路由器(CVE-2018-14847)中现已解决的安全漏洞攻击目标,包括去年9月的Yandex。

Klepfish说:“威胁参与者关注的网站类型似乎是专注于销售和沟通的商业网站。”。“目标往往是美国或欧洲的公司,他们都有一个共同点,那就是他们都是交易所上市公司,而威胁行为体利用这一点,通过提及DDoS攻击可能对公司股价造成的潜在损害来发挥优势。”

调查结果公布之际,人们发现恶意行为者在野外首次将一种名为TCP中间盒反射(TCP Middlebox Reflection)的新放大技术武器化,以大量虚假流量打击银行、旅游、游戏、媒体和网络托管行业。

赎金DDoS攻击也是Imperva自今年年初以来避免的第二次僵尸网络相关活动,该公司在1月底详细描述了针对一个身份不明的求职平台的网络抓取攻击。

该安全公司表示:“攻击者使用了一个大型僵尸网络,在四天内从近40万个独特的IP地址生成了不少于4亿个僵尸请求,目的是获取求职者的个人资料。”。