SharkBot Banking特洛伊木马在谷歌Play Store上重新出现,隐藏在7个新应用背后

在Google Play Store上发现多达七个伪装成防病毒解决方案的恶意Android应用程序,用于部署名为鲨鱼.

Check Point研究人员亚历克斯·沙姆舒尔(Alex Shamshur)和拉曼·拉杜茨卡(Raman Ladutska)在与《黑客新闻》(The Hacker News)分享的一份报告中说:“鲨鱼猫窃取凭证和银行信息”。“该恶意软件实施地理围栏功能和规避技术,使其从其他恶意软件中脱颖而出。”

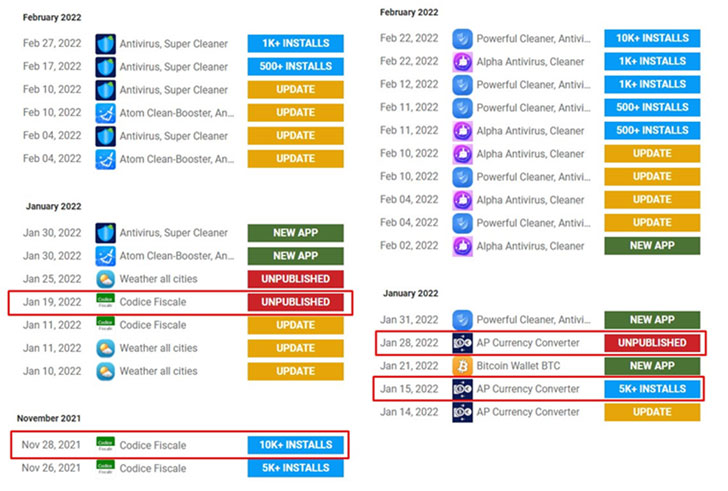

特别是,该恶意软件旨在忽略来自中国、印度、罗马尼亚、俄罗斯、乌克兰和白俄罗斯的用户。据说这些流氓软件在拆除之前已经安装了15000次以上,其中大部分受害者位于意大利和英国。

该报告补充了NCC集团之前的发现,NCC集团发现bankbot冒充防病毒应用,通过自动转账系统(ATS)进行未经授权的交易。

SharkBot利用Android的易访问性服务权限,在合法的银行应用程序上呈现假覆盖窗口。因此,当不知情的用户在模拟良性凭证输入表单的窗口中输入用户名和密码时,捕获的数据会被发送到恶意服务器。

SharkBot的一个新的显著特点是,它能够自动回复来自Facebook Messenger和WhatsApp的通知,将钓鱼链接分发到防病毒应用程序,从而以类似蠕虫的方式传播恶意软件。今年2月早些时候,FluBot也加入了类似的功能。

Check Point Software的网络安全、研究和创新经理亚历山大·查利特科(Alexander Chailytko)说:“这里还值得注意的是,威胁行为人向受害者发送含有恶意链接的信息,这导致了广泛的采用”。

“总而言之,威胁参与者使用推送消息请求用户回答是一种不同寻常的传播技术。”

3月25日,谷歌(Google)采取措施,禁止11款应用进入Play Store。此前,谷歌发现这些应用整合了入侵性SDK,用于秘密获取用户数据,包括准确的位置信息、电子邮件和电话号码、附近的设备和密码。