黑客滥用Mitel设备将DDoS攻击放大40亿倍

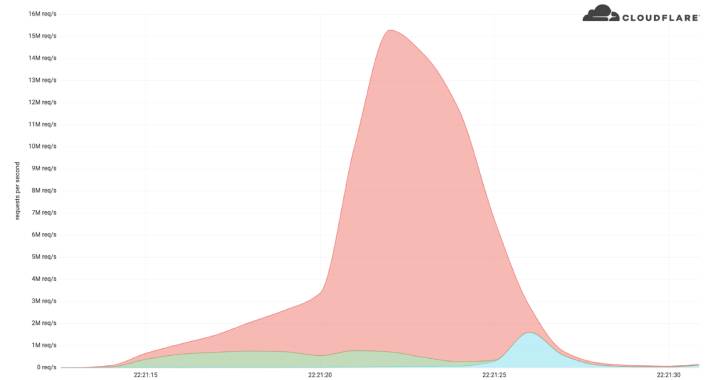

据观察,威胁参与者滥用高影响反射/放大方法,发起持续分布式拒绝服务(DDoS)攻击长达14小时,放大率达到创纪录的4294967296比1。

攻击向量α8211;配音TP240PhoneHome(CVE-2022-26143) – 已被武器化,可针对宽带接入ISP、金融机构、物流公司、游戏公司和其他组织发起重大DDoS攻击。

“大约2600个Mitel MiCollab和MiVoice Business Express协作系统作为互联网网关的PBX被错误部署,而一个可滥用的系统测试设施暴露在公共互联网上,”Akamai研究人员Chad Seaman在联合咨询中说。

“攻击者积极利用这些系统发起每秒超过5300万包(PPS)的反射/放大DDoS攻击”。

DDoS反射攻击通常涉及欺骗受害者的IP地址,以重定向来自DNS、NTP或CLDAP服务器等目标的响应,从而使发送给欺骗发送方的响应比请求大得多,从而导致服务完全无法访问。

据称,第一个攻击迹象是在2022年2月18日检测到的,当时Mitel的MiCollab和MiVoice Business Express协作系统作为DDoS反射器,无意中将未经验证的测试设施暴露在公共互联网上。

“这种特定的攻击向量不同于大多数UDP反射/放大攻击方法,因为暴露的系统测试设施可以被滥用,以通过一个欺骗的攻击起始包来持续持续14小时的持续DDoS攻击,导致记录设置包放大率为429 4967 29 6-1"。

具体而言,这些攻击将一个名为tp240dvr(“TP-240驱动程序”)的驱动程序武器化,该驱动程序旨在监听UDP端口10074上的命令,Akamai解释说,“并不意味着暴露在互联网上”,并补充说,“正是这种暴露在互联网上的行为最终允许其被滥用”。

“对tp240dvr二进制文件的检查表明,由于其设计,攻击者理论上可以使服务对单个恶意命令发出2147483647个响应。每个响应在线路上生成两个数据包,导致大约4294967294个放大的攻击数据包被指向攻击受害者”。

作为对这一发现的回应,Mitel周二发布了软件更新,禁止公众访问测试功能,同时将该问题描述为一个访问控制漏洞,可以利用该漏洞获取敏感信息。

该公司表示:“TP-240反射/放大攻击的附带影响对于那些拥有暴露于互联网的Mitel MiCollab和MiVoice Business Express协作系统的组织来说可能具有重大意义,这些系统被滥用为DDoS反射器/放大器”。

“这可能包括通过这些系统的语音通信部分或全部中断,以及由于传输容量消耗、网络地址转换的状态表耗尽、有状态防火墙等造成的额外服务中断”。