新的“B1txor20”Linux僵尸网络使用DNS隧道并利用Log4J漏洞

发布时间:2022-04-11 02:54:46 660

相关标签: # 服务器# 漏洞# 恶意软件# 技术# 缺陷

据观察,以前没有记录在案的后门以Linux系统为目标,目的是将机器集中到僵尸网络中,并充当下载和安装rootkit的管道。

奇虎360的Netlab安全团队称之为B1txor20“基于其使用文件名‘b1t’、XOR加密算法和RC4算法密钥长度为20字节的传播。”

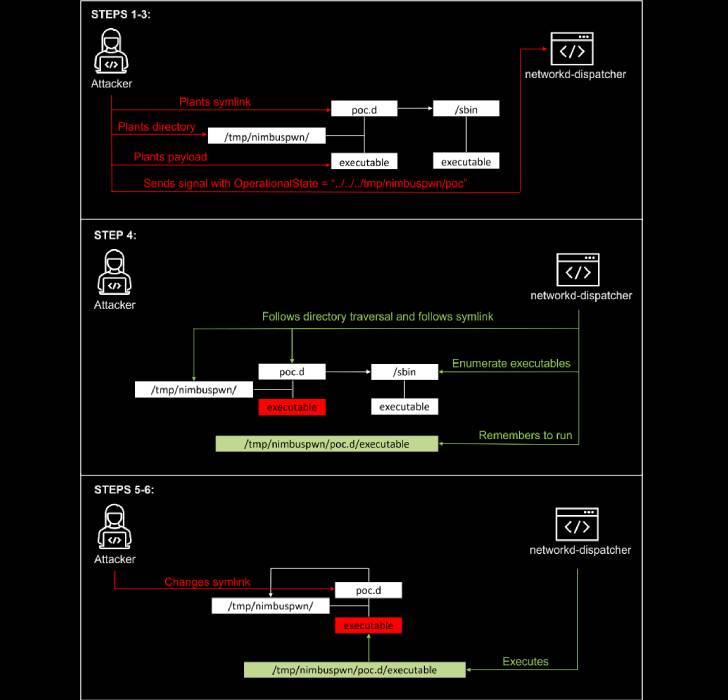

该恶意软件于2022年2月9日首次通过Log4j漏洞传播,利用名为DNS隧道的技术,通过对DNS查询和响应中的数据进行编码,与指挥和控制(C2)服务器建立通信通道。

B1txor20虽然在某些方面也存在缺陷,但目前支持获取shell、执行任意命令、安装rootkit、打开SOCKS5代理以及将敏感信息上传回C2服务器的功能。

一旦机器被成功入侵,恶意软件就会利用DNS隧道检索并执行服务器发送的命令。

研究人员解释道:“在使用特定的编码技术将窃取的敏感信息、命令执行结果和任何其他需要传递的信息隐藏起来后,Bot会将其作为DNS请求发送给C2。”。

“在接收到请求后,C2将有效载荷发送到机器人端,作为对DNS请求的响应。这样,机器人和C2在DNS协议的帮助下实现通信。”

总共实现了15个命令,其中主要是上载系统信息、执行任意系统命令、读取和写入文件、启动和停止代理服务,以及创建反向shell。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报