新的安卓恶意软件应用程序使用运动传感器来逃避检测

发布时间:2022-04-01 14:33:32 408

相关标签: # 研究# 数据# 监控# 账户# 软件

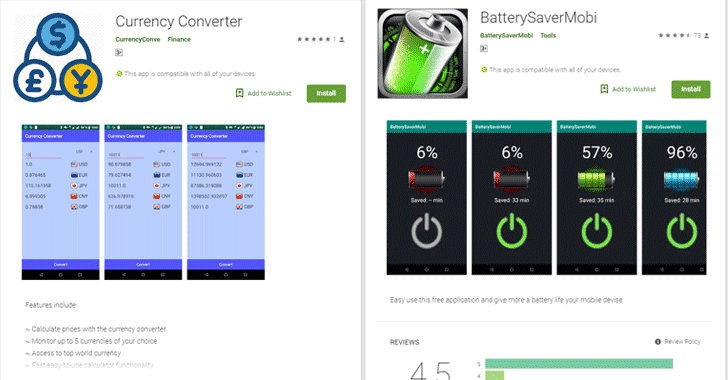

这些有问题的应用伪装成一个名为货币转换器还有一款名为BatterySaverMobi,并在安装名为Anubis的危险银行特洛伊木马之前,使用受感染Android设备的运动传感器输入对其进行监控。

恶意的安卓应用程序有大量虚假的五星评论,它们使用这种巧妙的技巧,而不是传统的规避技术,以避免在研究人员运行模拟器(不太可能使用传感器)检测此类恶意应用程序时被发现。

研究人员在周四发布的一篇博文中解释说:“当用户移动时,他们的设备通常会生成一些运动传感器数据。恶意软件开发人员假设扫描恶意软件的沙盒是一个没有运动传感器的模拟器,因此不会生成这种类型的数据。”。

“如果是这样,开发人员只需检查传感器数据即可确定应用程序是否在沙箱环境中运行。”

一旦下载,恶意应用程序就会使用受感染设备的运动传感器来检测用户或设备是否在移动。如果设备和用户都处于静止状态,恶意代码将不会运行。

一旦检测到传感器数据,该应用程序就会运行恶意代码,然后试图欺骗受害者下载并安装恶意的Anubis有效载荷APK,并伪装成“安卓的稳定版本”

不仅仅是运动检测。。。还有更多

如果用户批准了虚假的系统更新,内置恶意软件滴管会使用合法服务(包括Twitter和Telegram)上的请求和响应连接到其所需的命令和控制(C&C)服务器,并在受感染的设备上下载Anubis banking特洛伊木马。

研究人员解释说:“应用程序开发人员隐藏恶意服务器的方法之一是在Telegram和Twitter网页请求中对其进行编码。银行恶意软件删除程序在信任运行中的设备后会请求Telegram或Twitter。”。

“然后,它向C&C服务器注册,并检查带有HTTP POST请求的命令。如果服务器使用APK命令响应应用程序并附加下载URL,则Anubis负载将在后台丢弃。”

一旦受到攻击,Anubis banking特洛伊木马可通过使用内置键盘记录器或在用户将凭据插入任何银行应用程序时拍摄用户屏幕截图来获取用户的烘焙帐户凭据。

通常,银行特洛伊木马会在银行账户登录页面顶部启动一个假覆盖屏幕,以窃取银行凭证。

据Trend Micro的研究人员称,最新版本的Anubis已经分发到93个不同的国家,针对至少377种金融应用程序的用户提取银行账户详细信息。

banking特洛伊木马还可以访问联系人列表和位置、向联系人发送垃圾邮件、从设备拨打电话、录制音频以及更改外部存储。

谷歌已经从Play Store中删除了这两个恶意应用。尽管这是一个永无止境的担忧,但保护自己免受此类恶意软件攻击的最佳方法是在下载应用程序时始终保持警惕,即使是从谷歌的官方Play store下载应用程序。

最重要的是,要小心你授予哪些应用管理权限,因为这是一个强大的权限,可以提供对你的设备的完全控制。

特别声明:以上内容(图片及文字)均为互联网收集或者用户上传发布,本站仅提供信息存储服务!如有侵权或有涉及法律问题请联系我们。

举报